Configurare il Single Sign-On (SSO)

Il SSO è un processo di autenticazione che permette agli utenti di accedere a più applicazioni dopo avere effettuato l'accesso una volta sola. Diligent One supporta l'integrazione SSO per qualunque fornitore d'identità che aderisce al protocollo OASIS SAML 2.0

È possibile configurare più provider SSO per un'organizzazione.

Informazioni sul Single Sign-On

-

Configurazione SSO multipli: i clienti possono configurare più di un fornitore Single Sign-On all'interno di un'organizzazione.

-

Passaggio tra organizzazioni SSO e non SSO Se si passa da un'organizzazione abilitata all'SSO a una non SSO, verrà richiesto di inserire le credenziali Diligent One. Se non si dispone di queste credenziali, è necessario impostare una password selezionando il collegamento Password dimenticata? . Se si desidera eseguire l'autenticazione utilizzando l'SSO per tutte le organizzazioni, informare gli amministratori di sistema della necessità di configurare l'SSO per le organizzazioni non SSO. Per maggiori informazioni, consultare Configurare il Single Sign-On (SSO).

-

Esperienza di accesso dell'amministratore di sistema per le organizzazioni SSO Gli amministratori di sistema possono ora accedere alle organizzazioni SSO utilizzando l'indirizzo e-mail e la password della piattaforma Diligent One. Questo per consentire ai nostri clienti di modificare le loro configurazioni SSO tramite gli amministratori di sistema, nel caso in cui gli utenti non possano autenticarsi nella loro organizzazione. L'amministratore di sistema può anche selezionare determinati utenti all'interno dell'organizzazione per bypassare l'SSO.

-

La piattaforma Diligent One non supporta il provisioning just-in-time (JIT) Per allinearci ai migliori standard di sicurezza, non supportiamo il provisioning just-in-time. È necessario coordinarsi con l'amministratore di sistema per abilitare il provisioning degli utenti esterni (ad esempio, SCIM) se si desidera automatizzare il processo di provisioning degli utenti dell'organizzazione.

-

Utilizzare certificati pubblici anziché l'impronta digitale di sicurezza Durante la configurazione di un nuovo provider SSO o l'aggiornamento di uno corrente, è necessario immettere il certificato pubblico anziché l'impronta digitale di sicurezza.

Quando si configura o si aggiorna l'SSO, immettere il certificato pubblico (incluse le righe INIZIO CERTIFICATO e TERMINE CERTIFICATO), che ha il seguente formato:

-----INIZIO CERTIFICATO-----

<contenuto del certificato>

-----FINE CERTIFICATO-----

Autorizzazioni

Solo gli Amministratori di sistema possono configurare le impostazioni SSO per la loro azienda.

Requisiti

- Il fornitore di identità deve aderire al protocollo OASIS SAML 2.0.

- Tutti gli utenti di un'istanza abilitata al SSO di Diligent One devono autenticarsi tramite un fornitore d'identità.

Se gli utenti accedono a più organizzazioni

Gli utenti che eseguono l'autenticazione tramite un fornitore di identità possono farlo per più organizzazioni Diligent One se tutte queste organizzazioni appartengono alla stessa azienda.

Per verificarlo, cercare "Nome cliente" nelle impostazioni di ciascuna organizzazione. Deve essere lo stesso per tutte le organizzazioni a cui gli utenti SSO devono accedere. Per maggiori informazioni, consultare Aggiornare le impostazioni dell'organizzazione. In alternativa, è possibile utilizzare il selettore istanze per verificare che le istanze in questione siano indicate sotto lo stesso nome di azienda. Per maggiori informazioni, consultare Passaggio da un'organizzazione Diligent One all'altra.

Se devi modificare a quale azienda appartengono le tue istanze, contatta il Team di supporto.

L'autenticazione non è specifica per regione. Gli utenti possono accedere alle istanze Diligent One in più regioni.

Se gli utenti accedono alle organizzazioni di formazione

Gli utenti che si autenticano tramite un fornitore d'identità possono creare organizzazioni di formazione, che sono automaticamente collegate alla stessa azienda.

Possono essere aggiunti ulteriori utenti a queste organizzazioni, a condizione che non appartengano già a un'organizzazione di formazione diversa con la stessa e-mail. Questi utenti devono impostare una password per accedere alle organizzazioni di formazione Diligent One selezionando il collegamento Password dimenticata? nella pagina di accesso.

Se i tuoi utenti lavorano per più aziende

Gli utenti che lavorano per più aziende possono utilizzare l'SSO. Al momento dell'accesso, viene loro richiesto di autenticarsi con l'SSO configurato per l'azienda specifica a cui accedono.

Nel caso si desideri utilizzare SSO e 2FA insieme

È possibile esentare gli utenti dall'autenticazione SSO, consentendo loro di accedere utilizzando il processo standard con la 2FA. Per maggiori informazioni, consultare Aggiungere utenti all'elenco consentiti per bypassare l'accesso SSO.

Configurare i fornitori di identità SSO

-

Aprire la home page di Launchpad (www.highbond.com).

- Nel menu di navigazione a sinistra, selezionare Impostazioni piattaforma.

- In Impostazioni piattaforma, in Organizzazione, selezionare Impostazioni di sicurezza.

- Nella pagina Impostazioni di sicurezza della sezione Opzioni Single Sign-On (SSO), selezionare Configura fornitore.

- Nel pannello Configurazione Single Sign-On, immettere i dettagli come descritto nella tabella seguente:

Campo Descrizione Dominio del cliente Il nome univoco che identifica l'istanza e abilita gli utenti dell'azienda ad accedere a Diligent One. Il dominio personalizzato nel sottodominio dell'istanza è aggiunto con un codice area.

NotaÈ possibile modificare il sottodominio dell'istanza nella pagina Aggiorna organizzazione. Per maggiori informazioni, consultare Aggiornare le impostazioni dell'organizzazione.

Nome Inserire un nome per il fornitore di identità. ID dell'entità L'URL che identifica il fornitore d'identità che emette una richiesta SAML. Questo è un URL specifico del tuo fornitore d'identità. URL dei metadati L'URL a cui Launchpad può accedere per ottenere i dati di configurazione SSO dal fornitore d'identità. Questo è un URL specifico del tuo fornitore d'identità. URL di reindirizzamento dell'accesso L'URL del fornitore d'identità per gli utenti dell'azienda per accedere a Diligent One. URL di disconnessione L'URL a cui Diligent One reindirizzerà gli utenti dell'azienda dopo avere effettuato la disconnessione da Diligent One. Certificato pubblico Certificato emesso per verificare il dispositivo e l'utente. - Selezionare Abilita.

Nella sezione Opzioni Single Sign-On (SSO) viene visualizzato il fornitore di identità aggiunto.

Aggiungere utenti all'elenco consentiti per bypassare l'accesso SSO

Quando si aggiungono più opzioni di autenticazione, è possibile esentare gli utenti dall'utilizzo dell'autenticazione SSO. In genere, questa esenzione si applica agli utenti che non sono membri di alcun fornitore d'identità. Questi utenti esentati possono continuare ad accedere con il loro nome utente e la loro password.

-

Tutti gli Amministratori di sistema ricevono automaticamente le autorizzazioni a bypassare l'SSO.

-

Se l'autenticazione a due fattori (2FA) è abilitata per la propria organizzazione, si applica a tutti gli utenti, anche a quelli con l'autorizzazione a bypassare il single sign-on (SSO). Per questo motivo è importante rivedere l'accesso degli utenti, per assicurarsi che nessuno sia involontariamente escluso dalla piattaforma.

- Nella sezione Opzioni Single Sign-On (SSO) delle Impostazioni di sicurezza, selezionare la scheda +Aggiungi utenti accanto alla sezione Utenti con autorizzazione a bypassare l'SSO.

- Nel pannello Utenti con autorizzazione a bypassare l'SSO visualizzato, selezionare gli utenti che si desidera esentare dall'utilizzo dell'autenticazione SSO.

- Selezionare Aggiungi utenti.

È possibile utilizzare il campo Ricerca per trovare gli utenti.

Gli utenti aggiunti all'elenco per bypassare l'SSO vengono visualizzati nella sezione Utenti con autorizzazione a bypassare l'SSO.

Rimuovere utenti dall'elenco consentiti per bypassare l'accesso SSO

Per rimuovere gli utenti aggiunti all'elenco consentiti per bypassare l'SSO, nella sezione Utenti con autorizzazione a bypassare l'SSO selezionare l'icona di rimozione visualizzata accanto all'utente che si desidera rimuovere.

Gli Amministratori di sistema non possono essere rimossi dall'elenco consentiti. Tutti gli Amministratori di sistema ricevono automaticamente le autorizzazioni a bypassare.

Disabilitare i fornitori di identità SSO

- Nella pagina Impostazioni di sicurezza, nelle Opzioni Single Sign-On (SSO), selezionare Apri dettagli per il fornitore di identità che si desidera disabilitare.

- Nel pannello di configurazione Single Sign-On, dal menu a discesa del campo Stato, selezionare Disabilitato.

- Selezionare Salva modifiche.

- Nella finestra di dialogo Conferma disabilitazione fornitore SSO visualizzata, selezionare Conferma.

Il fornitore di identità SSO è contrassegnato come Disabilitato nella sezione Opzioni Single Sign-On (SSO).

Dopo aver disabilitato un fornitore SSO, gli utenti dell'organizzazione non possono più accedere utilizzando questo fornitore. Tuttavia, le informazioni del fornitore rimangono salvate.

Abilitare un fornitore di identità SSO disabilitato

- Nella pagina Impostazioni di sicurezza, nelle Opzioni Single Sign-On (SSO), selezionare Apri dettagli per il fornitore di identità che si desidera abilitare.

- Nel pannello di configurazione Single Sign-On, dal menu a discesa del campo Stato, selezionare Abilitato.

- Selezionare Salva modifiche.

Il fornitore di identità SSO è contrassegnato come Abilitato nella sezione Opzioni Single Sign-On (SSO).

Rimuovere i fornitori di identità SSO

- Nella pagina Impostazioni di sicurezza, nelle Opzioni Single Sign-On (SSO), selezionare Apri dettagli per il fornitore di identità che si desidera rimuovere.

- Nel pannello di configurazione Single Sign-On, selezionare Rimuovi.

- Nella finestra di dialogo Conferma rimozione fornitore SSO visualizzata, selezionare Conferma.

Dopo aver rimosso un fornitore SSO, gli utenti dell'organizzazione non possono più accedere utilizzando questo fornitore. Anche le informazioni del fornitore vengono eliminate.

URL dei fornitori di servizi Launchpad

Quando configuri il tuo fornitore d'identità SSO, potresti aver bisogno dei seguenti URL dei fornitori di servizi per Launchpad:

- ID dell'entità del fornitore di servizi https://accounts.highbond.com/saml/metadata/il_tuo_dominio_personalizzato

- URL del consumatore di affermazioni del fornitore di servizi https://accounts.highbond.com/saml/sso/consume/il_tuo_dominio_personalizzato

Come accedere quando è abilitato il SSO

Ci sono due modi in cui gli utenti possono accedere quando il SSO è abilitato.

Cosa succede quando il SSO è abilitato?

Quando l'SSO è abilitato, è possibile accedere andando su www.highbond.com, facendo clic su Continua con SSO e fornendo il dominio personalizzato.

In alternativa, si può accedere a Diligent One utilizzando il link dell'applicazione di Diligent One dalla pagina di destinazione del fornitore d'identità.

Si viene reindirizzati a Diligent One tramite il fornitore d'identità quando si accede a una delle applicazioni di Diligent One (o anche quando si fa clic su un link in un'e-mail inviata da Diligent One).

-

Una volta che l'SSO è abilitato, non è possibile accedere con l'e-mail e la password o modificare la password. Tuttavia, gli Amministratori di sistema o un utente elencato come autorizzato a bypassare l'SSO, possono accedere con il proprio indirizzo e-mail e password.

-

Non è possibile modificare gli indirizzi e-mail se l'SSO è abilitato nell'organizzazione. Tuttavia, se l'organizzazione ha abilitato sia SSO che SCIM, gli indirizzi e-mail possono essere modificati.

-

Per un'organizzazione in cui è abilitato solo l'SSO, gli indirizzi e-mail aggiornati vengono trattati come nuovi account, impedendo agli utenti di accedere alle informazioni associate alle credenziali precedenti. Pertanto, per tali organizzazioni, se è necessario modificare gli indirizzi e-mail, l'Amministratore di sistema deve prima disabilitare l'SSO in Diligent One, aggiornare gli indirizzi e-mail e quindi riattivare l'SSO.

-

Per un'organizzazione in cui SCIM è abilitato, le modifiche all'indirizzo e-mail del fornitore di identità si riflettono automaticamente nella piattaforme Diligent One.

Devo inserire il mio dominio personalizzato ogni volta che accedo?

- Se si accede tramite il fornitore d'identità, non occorre fornire un dominio personalizzato ogni volta.

- Se si accede tramite Diligent One, lo si può fare tramite il link seguente per evitare di inserire un dominio personalizzato ogni volta: https://accounts.highbond.com/saml/sso?custom_domain=il_tuo_dominio_personalizzato

Accesso a più organizzazioni di Diligent One

Chi ha accesso a più organizzazioni di Diligent One, verrà indirizzato all'organizzazione che ha utilizzato più di recente. Se si appartiene sia a organizzazioni abilitate per l'SSO che a organizzazioni non SSO, è necessario impostare una password per accedere alle organizzazioni non SSO. Per fare ciò, selezionare il collegamento Password dimenticata? .

Se si ha accesso a più organizzazioni di Diligent One, è possibile passare facilmente da una all'altra. Per maggiori informazioni, consultare Passaggio da un'organizzazione Diligent One all'altra.

Quando si passa da un'organizzazione all'altra, vengono richieste le credenziali di autenticazione dell'organizzazione a cui si sta passando, se non si è già autenticati con tale organizzazione.

Come disconnettersi quando è abilitato il SSO

Diligent One supporta il SLO (Single Log-Out) utilizzando il flusso di lavoro inizializzato dal fornitore d'identità. L'URL SLO è:

https://accounts.highbond.com/saml/slo/il_tuo_dominio_personalizzato

Come funziona la scadenza della sessione

Quando una sessione Diligent One scade o quando si prova a disconnettersi da Diligent One, occorre prima disconnetterti dal fornitore d'identità. In caso contrario, si accederà nuovamente in automatico a Diligent One.

Per esempio, se la scadenza della sessione dell'organizzazione è di tre ore e quella del fornitore d'identità di tre giorni, si accederà in automatico a Diligent One per tre giorni.

Per motivi di sicurezza, l'azienda dovrebbe assicurarsi che la scadenza della sessione del fornitore d'identità è inferiore a quella dell'istanza.

È possibile modificare la scadenza della sessione dell'organizzazione nella pagina Aggiorna organizzazione. Per maggiori informazioni, consultare Aggiornare le impostazioni dell'organizzazione.

Cosa succede quando si aggiunge qualcuno a un'organizzazione abilitata all'SSO di Diligent One

Diligent One supporta il provisioning esterno SCIM. Se il fornitore di identità dispone di SCIM come opzione, è possibile eseguire automaticamente il provisioning degli utenti nella piattaforma. Tuttavia, se il proprio fornitore di identità non dispone di SCIM, si devono aggiungere manualmente i propri utenti SSO all'organizzazione Diligent One, affinché possano accedere alla piattaforma.

Sottoscrizioni e accesso alle applicazioni di Diligent One

L'utente non avrà sottoscrizioni assegnate, né accesso a nessuna applicazione di Diligent One. Gli Amministratori di sistema devono assegnare un ruolo e una sottoscrizione su Launchpad agli utenti per assicurarsi che questi abbiano l'accesso appropriato all'istanza.

Disabilitare il SSO

Se la tua azienda abilita il SSO e in seguito decide di disabilitarlo:

- Gli utenti che non hanno configurato una password prima che l'SSO fosse abilitato devono fare clic su Ripristina password nella pagina di accesso per ottenere una password.

- Gli utenti che hanno configurato una password prima che l'SSO fosse abilitato devono accedere con il nome utente e la password.

SSO e SAML

Diligent One supporta l'integrazione SSO per qualunque fornitore d'identità che aderisce al protocollo OASIS SAML 2.0

Cos'è OASIS SAML 2.0?

Il SSO abilita gli utenti ad accedere utilizzando l'OASIS Security Assertion Markup Language 2.0 (SAML 2.0), un formato per la comunicazione e l'autenticazione delle identità tra due applicazioni web.

L'OASIS SAML 2.0 implica:

- un utente che richiede un servizio

- un fornitore o un'applicazione di servizi (Diligent One)

- un fornitore d'identità o un repository che gestisce le informazioni degli utenti

Per le istanze con il SSO abilitato, gli utenti vengono autenticati quando accedono a Diligent One utilizzando un fornitore d'identità supportato dal SAML. Se l'utente non viene abilitato nel fornitore d'identità del SAML della propria azienda, gli viene negato l'accesso.

Flussi di lavoro supportati

Una volta che le impostazioni di SSO sono state configurate, vengono supportati i seguenti flussi di lavoro:

- Iniziato dal fornitore d'identità: accedere a Diligent One dalla pagina di destinazione del fornitore d'identità.

- Iniziato dal fornitore di servizi: accedere a Diligent One dalla home page di Diligent One.

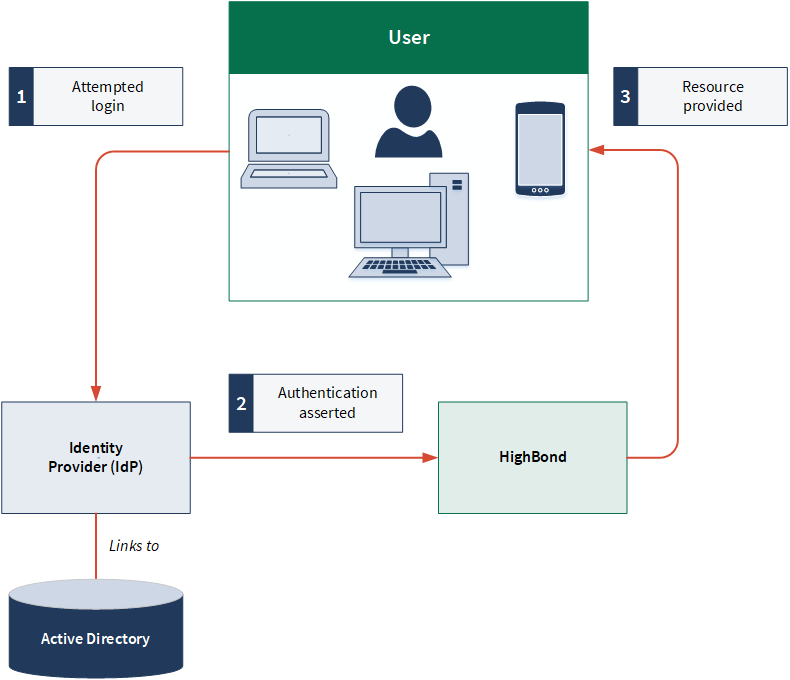

Processo di autenticazione iniziato dal fornitore d'identità

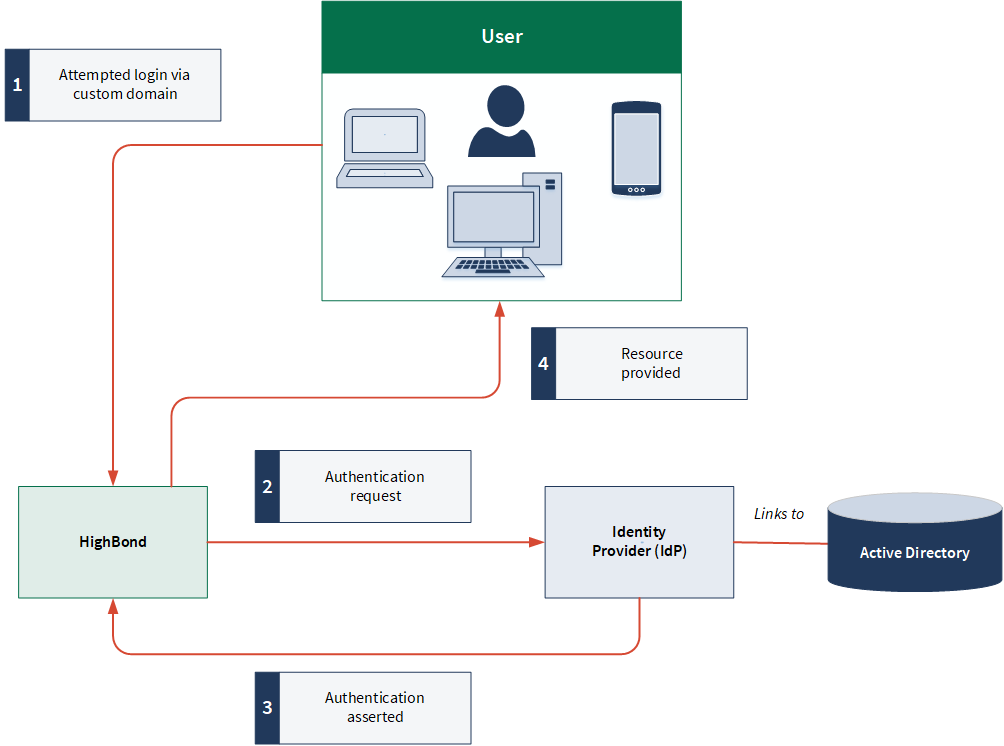

Processo di autenticazione iniziato dal fornitore di servizi

Effettuare l'offboarding per gli utenti che se ne vanno

Se un utente lascia l'azienda, il processo di offboarding lo rimuoverà dall'elenco fornitori d'identità. L'impatto sugli utenti varia a seconda delle organizzazioni a cui sono associati e delle configurazioni specifiche di tali organizzazioni.

- Se gli utenti facevano parte solo delle organizzazioni abilitate all'SSO, non possono più accedere a tali organizzazioni su Diligent One.

- Se gli utenti appartenevano sia alle organizzazioni abilitate all'SSO sia ad altre organizzazioni non SSO:

- Se l'utente viene rimosso dal fornitore d'identità, ci si deve assicurare che gli utenti vengano rimossi dall'organizzazione Diligent One. L'amministratore di sistema deve eseguire l'offboarding degli utenti di altre organizzazioni non SSO.

- Se si rimuovono manualmente gli utenti dalle organizzazioni abilitate all'SSO, gli stessi possono comunque accedere alle istanze non SSO dopo aver reimpostato la password.