Gestire i rischi strategici e operativi

È possibile scoprire come gestire i rischi strategici e operativi utilizzando diverse applicazioni di Diligent One, quali relazioni esistono tra le applicazioni e in che modo le applicazioni supportano le tre linee di difesa.

Applicazione Strategia

L'applicazione Strategia è pensata per la gestione dei rischi aziendali (Enterprise Risk Management - ERM), che fornisce alle organizzazioni le informazioni necessarie per bilanciare rischi e opportunità, al fine di migliorare le prestazioni aziendali e raggiungere in modo più economico i propri obiettivi strategici.

Esempio di rischio strategico

- Violazione di dati sensibili

- Perdita di talenti

- Manifestazione di eventi catastrofici

Progetti

L'applicazione Progetti (che include, tra le altre, le applicazioni Progetti e Framework) è destinata alla gestione del rischio operativo (ORM), che fornisce alle organizzazioni la garanzia necessaria che i controlli in atto siano progettati e funzionino in modo efficace e che il rischio sia adeguatamente mitigato.

Esempi di rischi operativi

- Non è disponibile alcuna tecnologia per rilevare e proteggere la rete da strumenti di valutazione della vulnerabilità non autorizzati.

- Le responsabilità dei dipendenti nel rispondere ai problemi non sono chiare o documentate.

- Le strutture che archiviano dati sensibili o informazioni aziendali non sono adeguatamente protette.

Connessioni

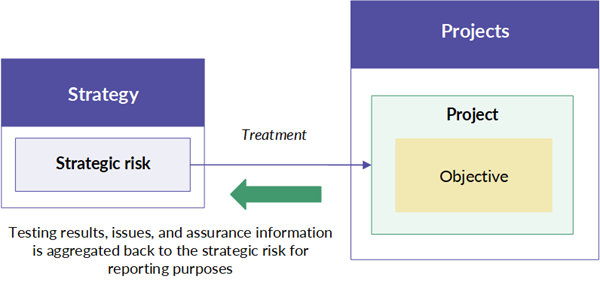

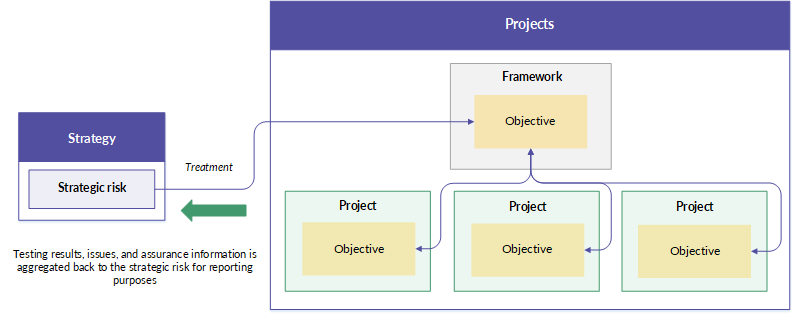

Gli obiettivi, noti anche come obiettivi di controllo, sezioni o cicli nell'applicazione Progetti, sono collegati ai rischi strategici nell'applicazione Strategia.

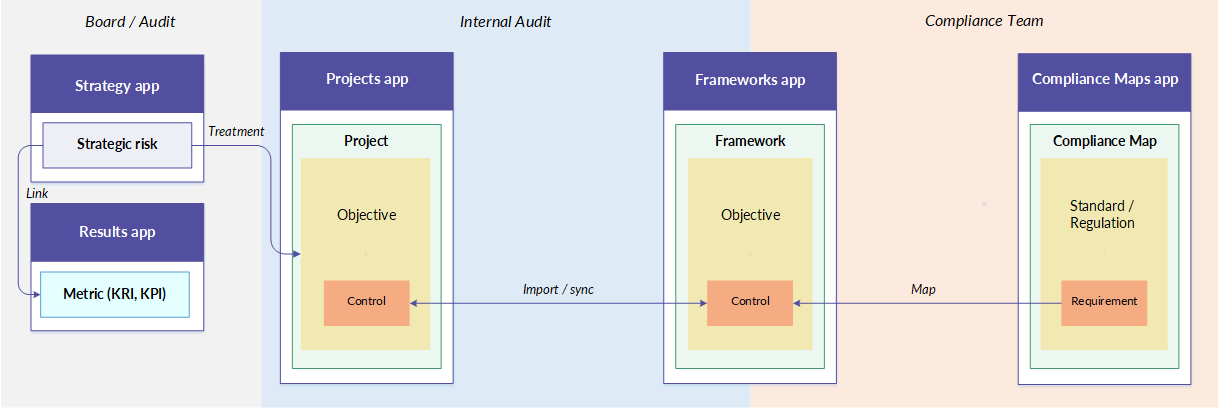

I diagrammi riportati di seguito illustrano questa connessione e mostrano quali informazioni vengono aggregate per ricondurre al rischio strategico.

- Se si collega un obiettivo di progetto a un rischio strategico, si stanno aggregando informazioni provenienti da un singolo progetto.

- Se si collega un obiettivo di framework a un rischio strategico, in genere si aggregano informazioni provenienti da più progetti.

Rischio strategico collegato all'obiettivo di progetto

Rischio strategico collegato all'obiettivo di framework

Flusso di lavoro

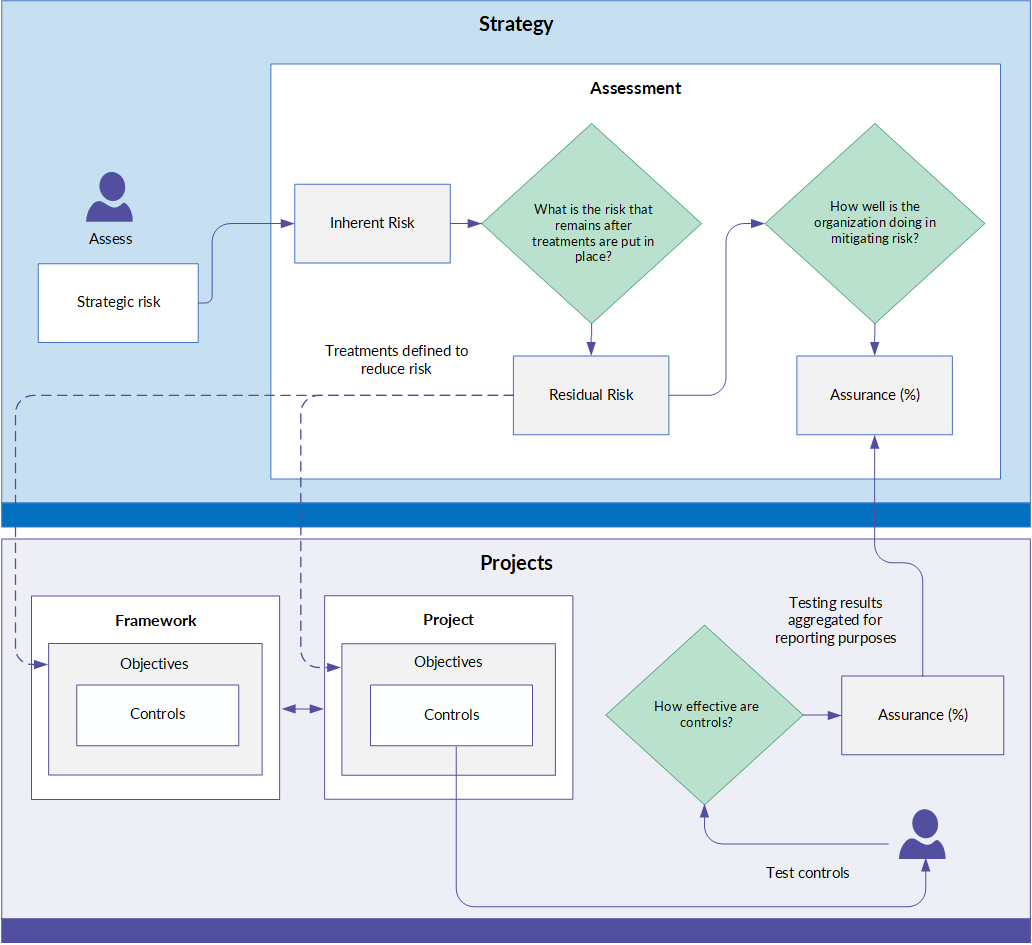

Il diagramma seguente illustra il flusso di lavoro che può aver luogo tra i team di gestione del rischio che lavorano su Strategia e i team di assurance che lavorano in Progetti e Framework.

I team di gestione del rischio possono valutare il rischio inerente utilizzando un set comune di criteri di valutazione, collaborare con i team di assurance per definire e implementare trattamenti per ridurre il rischio e valutare il rischio residuo. I Risultati del testing possono essere trasferiti da Progetti e Framework alla valutazione del rischio strategico in Strategia a scopo di reporting, fornendo la possibilità di visualizzare una dashboard dei rischi e degli esiti dei progetti a livello strategico.

Esempio di base

Definire i trattamenti del rischio

Scenario

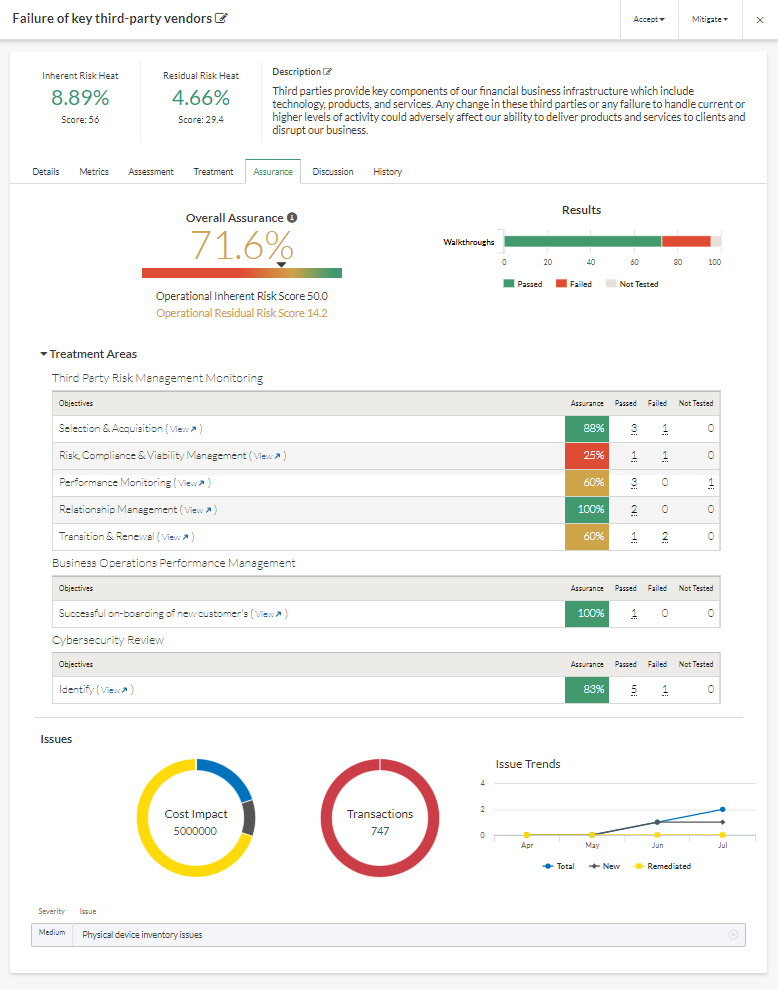

Hai identificato il seguente rischio strategico nella tua organizzazione:

Fallimento dei fornitori di terze parti chiave Le terze parti forniscono componenti chiave dell'infrastruttura finanziaria del nostro business, che includono tecnologia, prodotti e servizi. Qualsiasi cambiamento in queste terze parti o qualsiasi fallimento nel gestire i livelli di attività attuali o più elevati potrebbero influenzare negativamente la nostra capacità di fornire prodotti e servizi ai clienti e compromettere il nostro business.

Hai anche una serie di obiettivi di controllo che verranno utilizzati per mitigare questo rischio:

- Selezione e acquisizione

- Rischio, Conformità e Gestione della fattibilità

- Monitoraggio della performance

- Gestione della relazione

- Transizione e rinnovamento

- On-boarding di successo dei nuovi clienti

- Identifica

Processo

Aggiungi il rischio strategico in Strategia e crea gli obiettivi di controllo in Progetti. Poi, utilizzando Strategia, collega gli obiettivi di controllo al rischio strategico.

Risultato

Viene definita una relazione tra il rischio strategico e gli obiettivi di controllo collegati, consentendoti di monitorare i risultati di assurance e testing e di valutare il rischio residuo:

Altri componenti e relazioni

Il diagramma seguente illustra le relazioni tra i diversi componenti in Strategia, Risultati, Progetti, Framework e Mappe di conformità. Ogni set di componenti è in linea con le funzioni di un particolare team o linea di difesa.

Identificare i rischi strategici e definire gli attributi di rischio (CdA/Audit)

Utilizzando Strategia, il consiglio di amministrazione definisce innanzitutto un profilo del rischio e identifica i rischi strategici. Il CdA può utilizzare Strategia per definire la propensione al rischio organizzativo e lo allinea con la strategia del programma ERM.

Se l'organizzazione utilizza Risultati, le metriche (KPI o KRI) possono essere collegate ai rischi strategici per contribuire a informare le valutazioni dei rischi inerenti.

Definire i trattamenti di rischio e testare i controlli (Audit interno)

Una volta determinati i rischi e gli obiettivi strategici dell'organizzazione, l'audit interno può utilizzare Progetti e Framework per sviluppare programmi e implementare misure volte a mitigare i rischi.

L'audit interno definisce i trattamenti, verifica la progettazione (tramite guide dettagliate) e l'efficacia operativa (tramite test) dei controlli in atto e, ove applicabile, rileva eventuali problemi. Man mano che i controlli vengono superati, i punteggi di assurance in Progetti, Framework e Strategia aumentano. Se una qualsiasi guida dettagliata o ciclo di testing per un controllo ha esito negativo, il controllo viene contrassegnato come "non riuscito" e viene sottratto dal punteggio di assurance generale.

È possibile configurare un framework che funga da archivio centrale per gestire controlli comuni su più progetti; tali controlli possono poi essere importati nei progetti interessati per essere testati individualmente. È anche possibile apportare modifiche a uno di questi progetti e sincronizzare le modifiche con il framework.

Assicurare che i requisiti siano soddisfatti (Team di conformità)

Per dimostrare il rispetto dell'organizzazione delle specifiche rilevanti per l'attività, il team di conformità può creare una mappa di conformità per mappare i controlli del framework ai requisiti.

Una volta che i controlli del framework sono mappati sui requisiti, i risultati del testing e le issue su più progetti associati al framework vengono aggregati nella Mappa di conformità in modo che il team di conformità possa:

- identificare le lacune

- dare priorità alle issue

- monitorare lo stato di avanzamento della conformità

Man mano che i controlli vengono superati, aumenta l'assurance per conformità. Se una qualsiasi guida dettagliata o ciclo di testing per un controllo fallisce, il controllo viene contrassegnato come "non riuscito" e viene sottratto dal punteggio di assurance.

Esempio avanzato

Gestire il rischio di sicurezza

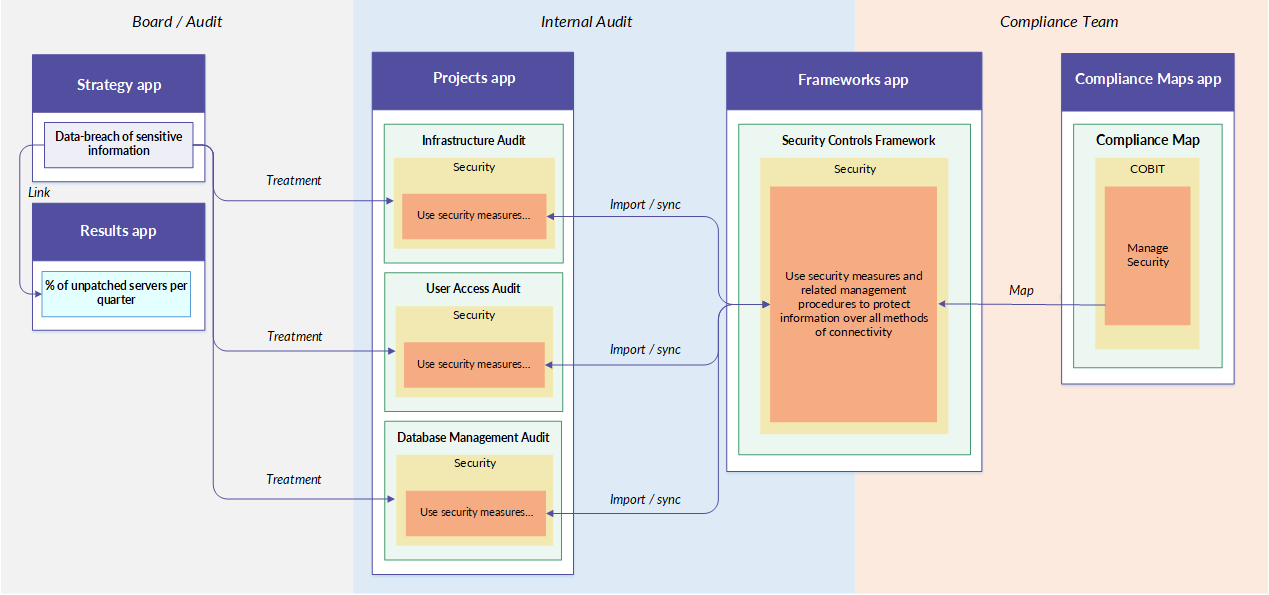

Il diagramma seguente illustra:

- un rischio strategico definito in Strategia (Violazione di dati sensibili)

- il collegamento della metrica al rischio strategico (% di server privi di patch per trimestre)

- il collegamento del rischio strategico all'obiettivo di controllo in Progetti (Sicurezza)

- il framework (Framework dei controlli di sicurezza) che viene utilizzato come archivio centrale per gestire i controlli comuni tra tre progetti (audit delle infrastrutture, audit di accesso utente, audit di gestione del database).

- la mappatura tra il controllo del framework (Utilizzare misure di sicurezza e relative procedure di gestione per proteggere le informazioni su tutti i metodi di connettività) e un requisito specifico nella mappa di conformità (Gestire la sicurezza).

Come funziona

L'audit interno verifica i controlli e rileva eventuali problemi, ove applicabile.

- Quando il consiglio di amministrazione/audit esamina il rischio strategico in Strategia, visualizzerà una dashboard dei rischi e dei risultati del progetto, inclusi i risultati aggregati del testing e le issue derivanti dagli obiettivi di controllo associati.

- I risultati del testing e le issue sono stati aggregati nella mappa di conformità, consentendo ai responsabili della conformità di attestare ai clienti e ad altre terze parti interessate l'esistenza di un solido ambiente di controllo.