シングル サインオン(SSO)の設定

SSO は、一度だけサインインしたあとに、ユーザーが複数のアプリケーションにアクセスできるようにする認証プロセスです。Diligent One は、OASIS SAML 2.0 プロトコルに従う ID プロバイダーの SSO の統合をサポートします。

1 つの組織に複数の SSO プロバイダーをセットアップすることができます。

シングル サインオンについて

-

複数の SSO 構成のお客様は、1 つの組織内に複数のシングル サインオン プロバイダーを構成できます。

-

SSO を使用する組織と SSO を使用しない組織の切り替え SSO が有効な組織と SSO を使用しない組織を切り替える場合、Diligent One 資格情報の入力を求められます。この資格情報がない場合、[パスワードを忘れた場合]を選択してパスワードを設定する必要があります。リンクを選択してパスワードを設定します。ご自分のすべての組織で SSO を使用して認証する場合、SSO を使用しない組織に対して SSO を構成するようシステム管理者に連絡してください。詳細については、「シングル サインオン(SSO)の設定」を参照してください。

-

SSO を使用する組織のシステム管理者のサインイン エクスペリエンス システム管理者は、SSO を使用する組織に、Diligent One プラットフォームのメールとパスワードを利用してサインインできるようになりました。これにより、ユーザーが組織の認証を受けられない場合に、システム管理者を介して SSO 構成を再構成することが可能になります。また、システム管理者は、SSO をバイパスさせる組織内の特定のユーザーを選択することもできます。

-

Diligent One プラットフォームはジャストインタイム (JIT) プロビジョニングをサポートしない:最高のセキュリティー標準に合わせるため、ジャストインタイム プロビジョニングをサポートしていません。組織のユーザー プロビジョニング プロセスを自動化したい場合は、システム管理者と連携して外部ユーザー プロビジョニング(SCIM など)を有効にしてください。

-

セキュリティ指紋の代わりに公開証明書を使用 新しい SSO プロバイダーを設定したり、現在のプロバイダーを更新したりするときには、セキュリティ指紋の代わりに公開証明書を入力する必要があります。

SSO を構成または更新するときには、公開証明書(BEGIN CERTIFICATE と END CERTIFICATE の行を含む)を入力してください。

-----BEGIN CERTIFICATE-----

<認定書の内容>

-----END CERTIFICATE-----

アクセス許可

システム管理者のみが、自社の SSO 設定を構成できます。

要件

- お使いの ID プロバイダーは OASIS SAML 2.0 プロトコルに従っている必要があります。

- SSO が有効になっている Diligent One インスタンスのユーザーは、すべて ID プロバイダーによって認証される必要があります。

ユーザーが複数の組織にアクセスする場合

ID プロバイダーで認証を受けるユーザーが複数の Diligent One 組織にアクセスできるのは、それらの組織のすべてが同じ企業に属している場合に限られます。

それらの組織がすべて同じ企業に属しているかどうかを調べるには、各組織の組織設定で「顧客名」を確認してください。SSO ユーザーがアクセスする必要があるすべての組織で、この顧客名が同じ値になっていなければなりません。詳細については、「組織の設定の更新」を参照してください。代わりに、インスタンス スイッチャーを使用して、対象の組織が同じ企業名の下にインデントされていることを確認するという方法もあります。詳細については、「Diligent One 組織の切り替え」を参照してください。

お使いのインスタンスが属する企業を変更したい場合は、サポートにお問い合わせください。

認証は地域に限定されません。ユーザーは複数の地域にある Diligent One インスタンスにアクセスできます。

ユーザーがトレーニング組織にアクセスする場合

ID プロバイダーで認証を受けるユーザーは、トレーニング組織を作成できます。こうしたトレーニング組織は同じ企業に自動的にリンクされます。

すでに同じメールで別のトレーニング組織に追加されたユーザーを除き、こうした組織に他のユーザーを追加することができます。これらのユーザーは、[パスワードを忘れた場合]を選択して、Diligent One トレーニング組織にアクセスするためのパスワードを設定する必要があります。設定する必要があります。

あなたのユーザーが複数の企業で働く場合

複数の企業で働くユーザーは SSO を使用できます。ログインするときには、アクセスしようとしている特定の企業に設定されている SSO で認証を行うように求められます。

SSO と 2FA を併用する場合

SSO 認証をユーザーに免除し、2FA による標準プロセスを使用してログインさせることができます。詳細については、「SSO をバイパスする許可リストへのユーザーの追加」を参照してください。

SSO ID プロバイダーの設定

-

Launchpad ホーム ページ (www.highbond.com) を開きます。

- 左側のナビゲーションで[プラットフォーム設定]を選択します。

- [プラットフォーム設定]の[組織]の下にある[セキュリティ設定]を選択します。

- [セキュリティ設定]ページの[シングル サインオン (SSO) オプション]セクションで、[プロバイダーの設定]を選択します。

- 以下の表で説明しているように、[シングル サインオンの設定]パネルに詳細情報を入力します。

フィールド 説明 顧客ドメイン インスタンスを特定し、自社のユーザーが Diligent One にサインインできるようにする一意の名前。カスタムドメインは、地域コードを使って追加されるインスタンスのサブドメインです。

メモ[ 組織の更新]ページでインスタンスのサブドメインを変更できます。詳細については、「組織の設定の更新」を参照してください。

名前 ID プロバイダーの名前を入力します。 エンティティ ID SAML 要求を発行する ID プロバイダーを識別する URL。これは、ご利用の ID プロバイダーに固有の URL です。 メタデータの URL Launchpad がアクセス可能な URL は、ID プロバイダーから SSO 構成データを取得します。これは、ご利用の ID プロバイダーに固有の URL です。 リダイレクト ログイン URL 自社のユーザーが Diligent One にサインインするための ID プロバイダーの URL。 ログアウトの URL 自社ユーザーが Diligent One にサインアウトしたあとの、Diligent One による自社ユーザーのリダイレクト先 URL。 公開証明書 デバイスおよびユーザーを検証するために発行された証明書。 - [有効化]を選択します。

[シングル サインオン (SSO) オプション]セクションに、追加した ID プロバイダーが表示されます。

SSO をバイパスする許可リストへのユーザーの追加

複数の認証オプションを追加した場合に、SSO 認証の使用をユーザーに免除することができます。通常、SSO 認証の免除は、ID プロバイダーに所属していないユーザーに適用されます。免除されたユーザーは、引き続きユーザー名とパスワードを使用してサインインできます。

-

システム管理者はすべて自動的に SSO バイパス許可を与えられます。

-

2 要素認証 (2FA) を組織で有効にすると、シングル サインオン (SSO) のバイパスを許可したユーザーも含め、すべてのユーザーに適用されます。そのため、意図せずプラットフォームからユーザーを締め出すことがないように、ユーザー アクセスを確認することが重要です。

- [シングル サインオン (SSO) オプション]セクション([セキュリティ設定]内)で、[+ユーザーの追加]タブ([SSO のバイパスが許可されたユーザー]セクションの隣)を選択します。

- [SSO のバイパスが許可されたユーザー]パネルが表示されたら、SSO 認証の使用を免除するユーザーを選択します。

- [ユーザーの追加]を選択します。

[検索]フィールドを使用してユーザーを検索できます。

SSO をバイパスするリストに追加されたユーザーは、[SSO のバイパスが許可されたユーザー]セクションに表示されます。

SSO をバイパスする許可リストからのユーザーの削除

SSO をバイパスする許可リストに追加されたユーザーを削除するには、[SSO のバイパスが許可されたユーザー]セクションで、削除するユーザーの隣に表示されている削除アイコンを選択します。

システム管理者を許可リストから削除することはできません。システム管理者はすべて自動的にバイパス許可を与えられます。

SSO ID プロバイダーの無効化

- [セキュリティ設定]ページの[シングル サインオン (SSO) オプション]セクションで、無効にする ID プロバイダーの[詳細を開く]を選択します。

- [シングル サインオンの設定]パネルにある[ステータス]フィールドのドロップダウン メニューから、[無効]を選択します。

- [変更を保存]を選択します。

- [SSO プロバイダーの無効化を確認する]ダイアログ ボックスが表示されるので、[確認]を選択します。

SSO ID プロバイダーに[無効]というマークが付きます([シングル サインオン (SSO) オプション]セクション内)。

SSO プロバイダーを無効にすると、組織内のユーザーはこの SSO プロバイダーをサインインに使用できなくなります。ただし、プロバイダーの情報は保存されたままです。

無効になっている SSO ID プロバイダーの有効化

- [セキュリティ設定]ページの[シングル サインオン (SSO) オプション]セクションで、有効にする ID プロバイダーの[詳細を開く]を選択します。

- [シングル サインオンの設定]パネルにある[ステータス]フィールドのドロップダウン メニューから、[有効]を選択します。

- [変更を保存]を選択します。

SSO ID プロバイダーに[有効]というマークが付きます([シングル サインオン (SSO) オプション]セクション内)。

SSO ID プロバイダーの削除

- [セキュリティ設定]ページの[シングル サインオン (SSO) オプション]セクションで、削除する ID プロバイダーの[詳細を開く]を選択します。

- [シングル サインオンの設定]パネルで、[削除]を選択します。

- [SSO プロバイダーの削除を確認する]ダイアログ ボックスが表示されるので、[確認]を選択します。

SSO プロバイダーを削除すると、組織内のユーザーはこの SSO プロバイダーをサインインに使用できなくなります。プロバイダーの情報も削除されます。

Launchpad サービス プロバイダー URL

SSO ID プロバイダーを構成する場合、Launchpad で次のサービス プロバイダーの URL が必要な場合があります。

- サービス プロバイダーのエンティティ ID https://accounts.highbond.com/saml/metadata/your_custom_domain

- サービス プロバイダーのアサーション消費者 URL https://accounts.highbond.com/saml/sso/consume/your_custom_domain

SSO が有効になっているときのログイン方法

SSO が有効になっているときのログイン方法は 2 つあります。

SSO が有効であるとどうなりますか?

SSO が有効な場合は、www.highbond.com にアクセスし、[SSO で続行]をクリックし、カスタム ドメインを指定することでサインインできます。

または、ID プロバイダーのランディングページにある Diligent One アプリのリンクを使用して Diligent One にアクセスすることもできます。

Diligent One アプリのいずれかにアクセスする(Diligent One から送信される電子メールのリンクをクリックすることも含む)と、ID プロバイダー経由で Diligent One にリダイレクトされます。

-

SSO が有効になったら、メールとパスワードでサインインすることも、パスワードを変更することもできなくなります。ただし、システム管理者や、SSO をバイパスできるユーザーとして登録されているユーザーは、メールとパスワードでサインインできます。

-

組織で SSO が有効になっている場合は、メール アドレスを変更できません。ただし、組織で SSO と SCIM の両方が有効になっている場合は、メール アドレスを変更できます。

-

組織で SSO のみが有効になっている場合、更新されたメール アドレスは新しいアカウントとして扱われるので、以前の資格情報に関連付けられた情報にはアクセスできなくなります。そのため、このような組織でメール アドレスの変更が必要になった場合、システム管理者はまず Diligent One の SSO を無効にしてから、メール アドレスを更新し、もう一度 SSO を有効にする必要があります。

-

SCIM が有効な組織の場合、ID プロバイダーでのメール アドレスの変更は自動的に Diligent One プラットフォームに反映されます。

サインインのたびに自分のカスタム ドメインを入力する必要はありますか?

- ID プロバイダーを通じてサインインする場合は、サインインのたびにカスタムドメインを入力する必要はありません。

- Diligent One からサインインする場合は、次の URL にアクセスすれば、サインインのたびにカスタムドメインを入力しないですみます。https://accounts.highbond.com/saml/sso?custom_domain=<カスタムドメイン>

Diligent One の複数組織へのサインイン

Diligent One の複数組織にアクセスできるユーザーは、最後に使用した組織に自動的にサインインします。SSO が有効な組織と SSO を使用しない組織の両方に所属している場合は、SSO を使用しない組織にログインするためのパスワードを設定する必要があります。そのためには、[パスワードを忘れた場合]を選択します。リンクを選択してパスワードを設定します。

Diligent One の複数の組織にアクセスできるユーザーは、簡単に組織を切り替えることができます。詳細については、「Diligent One 組織の切り替え」を参照してください。

まだ認証を受けたことがない組織に切り替えるときには、切り替え先の組織の認証用の資格情報の入力を求められます。

SSO が有効になっているときのログアウト方法

Diligent One は、ワークフローを開始する ID プロバイダーを使用して、SLO(シングルログアウト)をサポートします。SLO URL は次のとおりです。

https://accounts.highbond.com/saml/slo/<お使いのカスタム ドメイン>

セッションの有効期限が機能する仕組み

Diligent One セッションの有効期限が切れたり、Diligent One からログアウトを試みたりするときは、まず、ID プロバイダーからログアウトする必要があります。そうしないと、Diligent One のサインインに自動的に戻ります。

たとえば、組織のセッションの有効期間が 3 時間で、ID プロバイダーのセッションの有効期間が 3 日間の場合は、3 日間にわたり Diligent One に自動的にサインインします。

セキュリティのため、ご利用の ID プロバイダーの有効期限がお使いのインスタンスのセッションの有効期限より短くなっていることを御社で確認してください。

[ 組織の更新]ページで組織のセッションの有効期限を変更できます。詳細については、「組織の設定の更新」を参照してください。

SSO が有効な Diligent One 組織にユーザーを追加した場合の動作

Diligent One は SCIM 外部プロビジョニングをサポートしています。ID プロバイダーが SCIM に対応している場合は、ユーザーをプラットフォームに自動的にプロビジョニングできます。一方、ID プロバイダーが SCIM に対応していない場合は、SSO ユーザーを手動で Diligent One 組織に追加して、プラットフォームにアクセスできるようにする必要があります。

Diligent One アプリのサブスクリプションとアクセス権

ユーザーにはサブスクリプションは割り当てられず、Diligent One アプリへのアクセス権も付与されません。システム管理者は、ユーザーが確実にインスタンスで適切なアクセス権を持つように、Launchpad でユーザーにロールとサブスクリプションを割り当てる必要があります。

SSO の無効化

御社でいったん SSO を有効化し、後でそれを無効化することに決定した場合:

- SSO が有効になる前にパスワードを設定していなかったユーザーがパスワードを取得するには、サインイン ページで[パスワードを再設定する]をクリックする必要があります。

- SSO が有効になる前にパスワードを設定していたユーザーは、ユーザー名とパスワードを使用してサインインすることができます。

SSO と SAML

Diligent One は、OASIS SAML 2.0 プロトコルに従う ID プロバイダーの SSO の統合をサポートします。

OASIS SAML 2.0 とは?

SSO を使用すると、ユーザーは OASIS SAML 2.0(Security Assertion Markup Language 2.0)を使ってサインインできるようになります。OASIS SAML 2.0 は 2 つの Web アプリケーションの間で ID をやり取りして認証するための書式です。

OASIS SAML 2.0 には次が含まれます。

- ユーザー要求サービス

- サービス プロバイダーまたはアプリケーション提供サービス (Diligent One)

- ユーザー情報を管理するリポジトリまたは ID プロバイダー

SSO が有効化されたインスタンスでは、ユーザーが Diligent One へのサインイン時に認証されるのは、サポートされている SAML ID プロバイダーを使用した場合です。自社の SAML ID プロバイダーでユーザーが有効化されていない場合には、そのユーザーはアクセスを拒否されます。

サポートされているワークフロー

SSO を設定すると、次のワークフローがサポートされるようになります。

- ID プロバイダーによる開始 - ID プロバイダーのランディングページから Diligent One にアクセスします。

- サービスプロバイダーによる開始 - Diligent One のホームページから Diligent One にアクセスします。

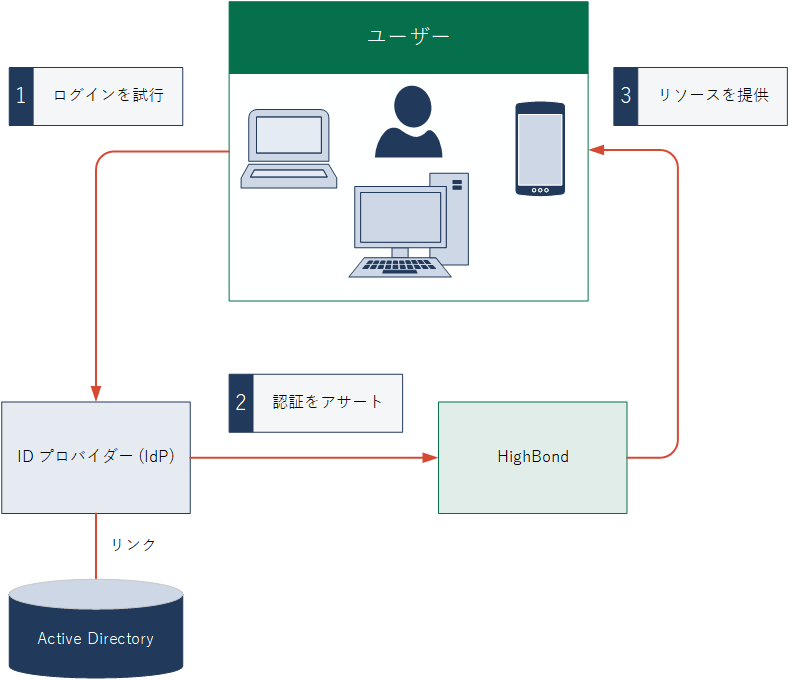

ID プロバイダーが開始した認証プロセス

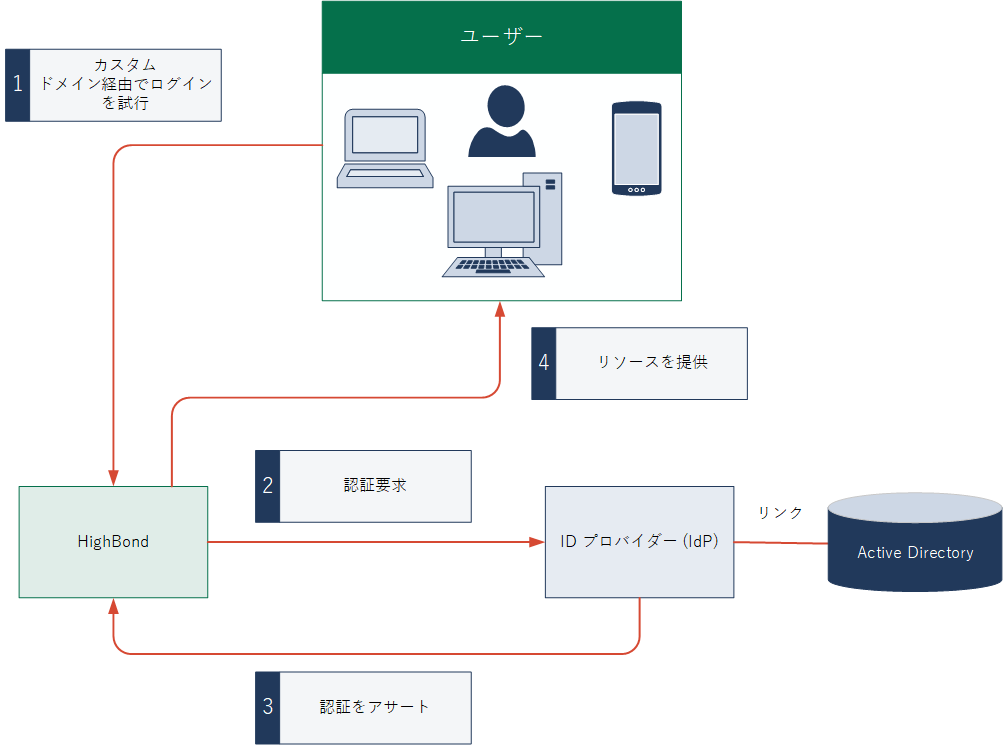

サービス プロバイダーが開始した認証プロセス

退職するユーザーのオフボーディング

ユーザーが会社を退職する場合は、オフボーディング プロセスとして、ID プロバイダーからユーザーを削除します。ユーザーに対する影響は、ユーザーに関連付けられていた組織と、それらの組織の具体的な構成によって異なります。

- SSO が有効な組織にのみ属していたユーザーは、Diligent One でそれらの組織にアクセスできなくなります。

- SSO が有効な組織と SSO を使用しない組織の両方に属していたユーザー:

- ID プロバイダーからこのユーザーを削除した場合は、ユーザーが Diligent One 組織から削除されたことを確認する必要があります。システム管理者は、SSO を使用しない他の組織から、このユーザーをオフボーディングする必要があります。

- SSO が有効な組織から手動でこのユーザーを削除した場合は、ユーザーがパスワードをリセットすれば、SSO を使用しないインスタンスに引き続きアクセスすることができます。