Como configurar o Single Sign-On (SSO)

SSO é um processo de autenticação que permite aos usuários acessar vários aplicativos depois de fazer um único login. O Diligent One é compatível com a integração de SSO para qualquer provedor de identidade que aderir ao protocolo OASIS SAML 2.0.

Você pode configurar mais de um provedor de SSO para uma organização.

Sobre o Logon único

-

Configuração Multi SSO os clientes podem configurar mais de um provedor de logon único.

-

Alternando organizações com SSO e sem SSO Se você está alternando entre organizações com e sem SSO habilitado, você será solicitado a inserir suas credenciais da Diligent One. Se você não tiver essas credenciais, você deve configurar uma senha selecionando o link Esqueceu sua senha? . Caso deseje fazer a autenticação usando SSO em todas as suas organizações, informe aos seus administradores do sistema que configurem o SSO para suas organizações sem SSO habilitado. Para obter mais informações, consulte Como configurar o Single Sign-On (SSO).

-

Experiência de entrada para administradores do sistema em organizações com SSO Agora, os administradores do sistema pode entrar em organizações com SSO usando o e-mail e a senha da Plataforma Diligent One. O objetivo é permitir que nossos clientes refaçam suas configurações de SSO por meio dos Administradores do sistema, caso os usuários não consigam fazer autenticação nas organizações as quais pertencem. Os Administradores do sistema também podem selecionar determinados usuários na organização para ignorar o SSO.

-

A Plataforma Diligent One não é compatível com provisionamento JIT (Just-in-Time) Para nos alinharmos aos melhores padrões de segurança, não oferecemos suporte ao provisionamento just-in-time. Combine com o administrador do sistema para habilitar o provisionamento de usuários externos (por exemplo, SCIM) se desejar automatizar o processo de provisionamento de usuários da sua organização.

-

Use certificados públicos em vez de impressão digital de segurança Ao configurar um novo provedor de SSO ou atualizar um atual, você deve inserir o certificado público em vez da impressão digital de segurança.

Ao configurar ou atualizar o SSO, insira o certificado público (incluindo as linhas BEGIN CERTIFICATE e END CERTIFICATE), que tem o seguinte formato:

-----BEGIN CERTIFICATE-----

<conteúdo do certificado aqui>

-----END CERTIFICATE-----

Permissões

Somente Administradores do Sistema podem configurar as definições de SSO de sua empresa.

Requisitos

- Seu provedor de identidade precisa aderir ao protocolo OASIS SAML 2.0.

- Todos os usuários de uma instância do Diligent One com SSO habilitado precisam fazer a autenticação por meio de um provedor de identidade.

Se seus usuários acessam várias organizações

Os usuários que fazem a autenticação por meio de um provedor de identidade podem fazer isso para várias organizações da Diligent One, desde que todas elas pertençam à mesma empresa.

Para verificar essa informação, consulte "Nome do cliente" nas configurações da organização de cada organização. Esse nome deve ser o mesmo em todas as instâncias que os usuários de SSO precisam acessar. Para obter mais informações, consulte Atualizando as configurações da organização. Como alternativa, você pode usar o seletor de instâncias para verificar se as instâncias em questão estão agrupadas abaixo do mesmo nome da empresa. Para obter mais informações, consulte Alternando entre organizações da Diligent One.

Se precisar alterar a empresa à qual sua instância pertence, entre em contato com o Suporte.

A autenticação não é específica à região. Os usuários podem acessar instâncias do Diligent One em várias regiões.

Se os usuários acessam organizações de treinamento

Os usuários que fazem autenticação por meio de um provedor de identidade podem criar organizações de treinamento automaticamente vinculadas à mesma empresa.

Usuários adicionais podem ser adicionados a essas organizações, contanto que ainda não pertençam a uma organização de treinamento diferente com o mesmo e-mail. Esses usuários devem configurar uma senha para acessar as organizações de treinamento da Diligent One, selecionando o link Esqueceu a senha? na página de entrada.

Se os usuários trabalham para várias empresas

Usuários que trabalham para várias empresas podem usar o SSO. Ao fazer logon, eles são solicitados a fazer autenticação com o SSO configurado para a empresa específica que eles estão acessando.

Se você deseja usar SSO e 2FA ao mesmo tempo

Você pode isentar esses usuários da autenticação SSO, permitindo que eles façam logon usando o processo padrão com 2FA. Para obter mais informações, consulte Adicionando usuários à lista de permissões para ignorar o SSO.

Configurando provedores de identidade SSO

-

Abra a página inicial do Launchpad (www.highbond.com).

- No painel de navegação esquerdo, selecione Configurações da Plataforma.

- Nas Configurações da Plataforma, em Organização, selecione Configurações de segurança.

- Na página Configurações de segurança, na seção Opções de logon único (SSO), selecione Configurar provedor.

- No painel Configuração de logon único, insira os detalhes como descrito na tabela a seguir:

Campo Descrição Domínio cliente O nome exclusivo que identifica sua instância e permite que os usuários na empresa façam login no Diligent One. O domínio personalizado é o subdomínio da sua instância anexado com um código de região.

ObservaçãoVocê pode mudar o subdomínio da sua instância na página Atualizar Organização. Para obter mais informações, consulte Atualizando as configurações da organização.

Nome Insira um nome para o provedor de identidade. ID da Entidade O URL que identifica o provedor de identidade que está emitindo uma solicitação SAML. Este é um URL específico para seu provedor de identidade. URL de Metadados O URL que o Launchpad pode acessar para obter dados da configuração de SSO a partir do seu provedor de identidade. Este é um URL específico para seu provedor de identidade. URL Redirecionar Login A URL do seu provedor de identidade para que os usuários na empresa façam login no Diligent One. URL de Logout A URL para a qual o Diligent One redirecionará os usuários na empresa depois que saírem da plataforma. Certificado público O certificado que é emitido para verificar o dispositivo e o usuário. - Selecione Habilitar.

A seção Opções de logon único (SSO) exibe o provedor de identidade que você adicionou.

Adicionando usuários à lista de permissões para ignorar o SSO

Quando você adiciona várias opções de autenticação, pode isentar usuários do uso de autenticação SSO. Normalmente, essa isenção se aplica a usuários que não são membros de nenhum provedor de identidade. Esses usuários isentos podem continuar entrando com o nome de usuário e a senha.

-

Todos os administradores do sistema recebem permissões para ignorar o SSO.

-

Se a autenticação de dois fatores (2FA) estiver habilitada para a sua organização, ela se aplica a todos os usuários, incluindo aqueles com permissão para ignorar o logon único (SSO). Portanto, é importante revisar o acesso de usuário para garantir que ninguém seja bloqueado acidentalmente na plataforma.

- Na seção Opções de logon único (SSO) das Configurações de segurança, selecione a guia +Adicionar usuários ao lado da seção Usuários com permissão para ignorar o SSO.

- No painel Usuários com permissão para ignorar o SSO que é exibido, selecione os usuários que deseja isentar do uso da autenticação SSO.

- Selecione Adicionar usuários.

Você pode usar o campo Pesquisa para encontrar usuários.

Os usuários adicionados à lista para ignorar o SSO aparecem na seção Usuários com permissão para ignorar o SSO.

Removendo usuários da lista de permissões para ignorar o SSO

Para remover usuários adicionados à lista para ignorar o SSO, na seção Usuários com permissão para ignorar o SSO, selecione o ícone remover que aparece ao lado do usuário que deseja remover.

O Administrador do Sistema não pode ser removido da lista de permissão. Todos os administradores do sistema recebem permissões para ignorar.

Desabilitando provedores de identidade SSO

- Na página Configurações de segurança, na seção Opções de logon único (SSO), selecione Abrir detalhes para o provedor de identidade que deseja desabilitar.

- No painel Configuração de logon único, no menu suspenso do campo Status, selecione Desabilitado.

- Selecione Salvar alterações.

- Na caixa de diálogo Confirmar a desabilitação do provedor de SSO que é exibida, selecione Confirmar.

O provedor de identidade SSO é marcado como Desabilitado na seção Opções de logon único (SSO).

Depois de desabilitar um provedor de SSO, os usuários da sua organização não poderão mais entrar usando o provedor. No entanto, as informações do provedor permanecem salvas.

Habilitando um provedor de identidade SSO desabilitado

- Na página Configurações de segurança, na seção Opções de logon único (SSO), selecione Abrir detalhes para o provedor de identidade que deseja habilitar.

- No painel Configuração de logon único, no menu suspenso do campo Status, selecione Habilitado.

- Selecione Salvar alterações.

O provedor de identidade SSO é marcado como Habilitado na seção Opções de logon único (SSO).

Removendo provedores de identidade SSO

- Na página Configurações de segurança, na seção Opções de logon único (SSO), selecione Abrir detalhes para o provedor de identidade que deseja remover.

- No painel Configuração de logon único, selecione Remover.

- Na caixa de diálogo Confirmar a remoção do provedor de SSO que é exibida, selecione Confirmar.

Depois de remover um provedor de SSO, os usuários da sua organização não poderão mais entrar usando esse provedor. As informações do provedor também são excluídas.

URLs de prestador de serviço do Launchpad

Ao configurar seu provedor de identidade SSO, você pode exigir os seguintes URLs de prestador de serviço para o Launchpad:

- ID da entidade prestadora de serviço https://accounts.highbond.com/saml/metadata/your_custom_domain

- URL do consumidor para afirmação do provedor de serviço https://accounts.highbond.com/saml/sso/consume/your_custom_domain

Como fazer login quando o SSO está habilitado

Há duas formas de os usuários fazerem login quando o SSO está habilitado.

O que acontece quando o SSO está habilitado?

Quando o SSO está habilitado, você pode entrar pelo endereço www.highbond.com, clicando em Continuar com SSO e fornecendo o domínio personalizado.

Como alternativa, você pode acessar o Diligent One usando o link do aplicativo do Diligent One na página inicial do provedor de identidade.

Você é redirecionado para o Diligent One por meio do seu provedor de identidade quando acessa qualquer aplicativo do Diligent One (incluindo clicar em um link em um e-mail enviado pela plataforma).

-

Quando o SSO está habilitado, você não pode entrar com seu e-mail e senha nem mudar sua senha. No entanto, se você for um Administrador do sistema ou um usuário listado como alguém que pode ignorar o SSO, poderá entrar com seu e-mail e senha.

-

Você não pode alterar endereços de e-mail se o SSO estiver habilitado na sua organização. No entanto, se sua organização tiver habilitado o SSO e o SCIM, é possível alterar os endereços de e-mail.

-

Para uma organização onde apenas o SSO está habilitado, os endereços de e-mail atualizados são tratados como novas contas, impedindo que os usuários acessem informações associadas às suas credenciais anteriores. Portanto, caso seja necessário alterar endereços de e-mail para essas organizações, o Administrador do sistema deve primeiro, desabilitar o SSO na Diligent One, atualizar o endereço de e-mail e em seguida, reabilitar o SSO.

-

Para uma organização onde o SCIM está habilitado, as alterações de endereço de e-mail do seu provedor de identidade são automaticamente refletidos na Plataforma Diligent One.

Eu preciso inserir meu domínio personalizado toda vez que fizer login?

- Se você fizer login pelo provedor de identidade, não precisará fornecer um domínio personalizado todas as vezes.

- Se você fizer login pelo Diligent One, poderá acessar esta URL para evitar entrar um domínio personalizado toda vez:https://accounts.highbond.com/saml/sso?custom_domain=seu-domínio-personalizado

Entrando em várias organizações da Diligent One

Se tiver acesso a várias organizações da Diligent One, você será direcionado à organização usada mais recentemente. Se você pertence a organizações com SSO habilitado e SSO não habilitado, deverá configurar uma senha para fazer logon na organização com SSO não habilitado. Para fazer isso, selecione o link Esqueceu a senha? .

Se você tiver acesso a várias organizações da Diligent One, pode facilmente alternar entre elas. Para obter mais informações, consulte Alternando entre organizações da Diligent One.

Ao alternar entre organizações, você será solicitado a fornecer as credenciais de autenticação da organização para a qual está alternando, caso ainda não tenha feito autenticação nessa organização.

Como fazer logout quando o SSO está habilitado

O Diligent One é compatível com SLO (Single Log-Out) usando o fluxo de trabalho iniciado pelo provedor de identidade. A URL do SLO é:

https://accounts.highbond.com/saml/slo/seu-domínio-personalizado

Como funciona a validade da sessão

Quando uma sessão do Diligent One expira ou quando você tenta fazer logout da plataforma, primeiro precisa fazer logout do provedor de identidade. Caso contrário, você será automaticamente conectado ao Diligent One.

Por exemplo, se a validade da sessão da sua organização for de três horas, e a validade da sessão do seu provedor de identidade for de três dias, você ficará conectado automaticamente no Diligent One por três dias.

Por questões de segurança, sua empresa precisa verificar se a validade do seu provedor de identidade é menor que a da sessão da sua instância.

Você pode mudar a validade da sessão da sua organização na página Atualizar Organização. Para obter mais informações, consulte Atualizando as configurações da organização.

O que acontece quando você adiciona alguém a uma instância da Diligent One com SSO habilitado

A Diligent One é compatível com provisionamento externo de SCIM. Se o seu provedor de identidade tiver SCIM como opção, você poderá provisionar usuários na plataforma automaticamente. No entanto, se o seu provedor de identidade não tiver SCIM, você deverá adicionar seus usuários SSO manualmente na organização da Diligent One para que tenham acesso à plataforma.

Assinaturas e acesso aos aplicativos do Diligent One

O usuário não terá assinaturas atribuídas nem acesso a qualquer aplicativo do Diligent One. Os Administradores do Sistema devem atribuir aos usuários uma função e uma assinatura no Launchpad para garantir que eles tenham acesso na instância.

Desabilitando o SSO

Se sua empresa habilitar o SSO e mais tarde decidir desabilitá-lo:

- Os usuários que não configuraram uma senha antes de o SSO ser habilitado deverão clicar em Redefinir senha na página de entrada para obter uma senha.

- Os usuários que configuraram uma senha antes de o SSO ser habilitado poderão entrar com seu próprio nome de usuário e senha.

SSO e SAML

O Diligent One é compatível com a integração de SSO para qualquer provedor de identidade que aderir ao protocolo OASIS SAML 2.0.

O que é OASIS SAML 2.0?

O SSO permite aos usuários fazer login usando o OASIS Security Assertion Markup Language 2.0 (SAML 2.0), um formato para comunicar e autenticar identidades entre dois aplicativos web.

O OASIS SAML 2.0 envolve:

- um usuário solicitando um serviço

- um provedor de serviço ou aplicativo que forneça serviço (Diligent One)

- um provedor de identidade ou repositório que gerencia informações de usuários

Para instâncias com SSO habilitado, os usuários são autenticados quando fazem login no Diligent One usando um provedor de identidade SAML compatível. Se o usuário não estiver habilitado no provedor de identidade SAML da empresa, o acesso dele será negado.

Fluxos de trabalho compatíveis

Quando as configurações de SSO estiverem definidas, os seguintes fluxos de trabalho serão aceitos:

- Iniciado pelo provedor de identidade: acessar o Diligent One na página inicial do provedor de identidade.

- Iniciado pelo provedor de serviço: acessar o Diligent One na página inicial da plataforma.

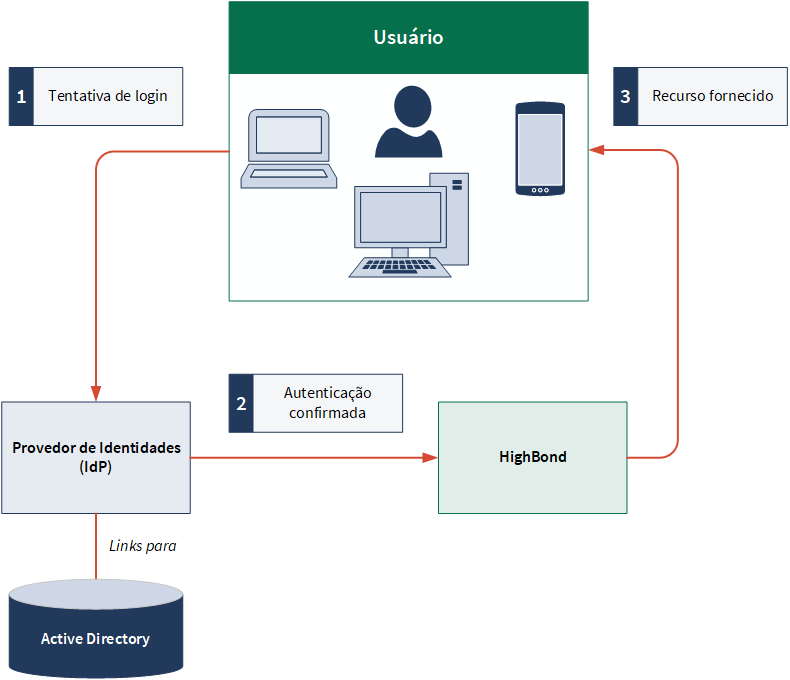

Processo de autenticação iniciado pelo provedor de identidade

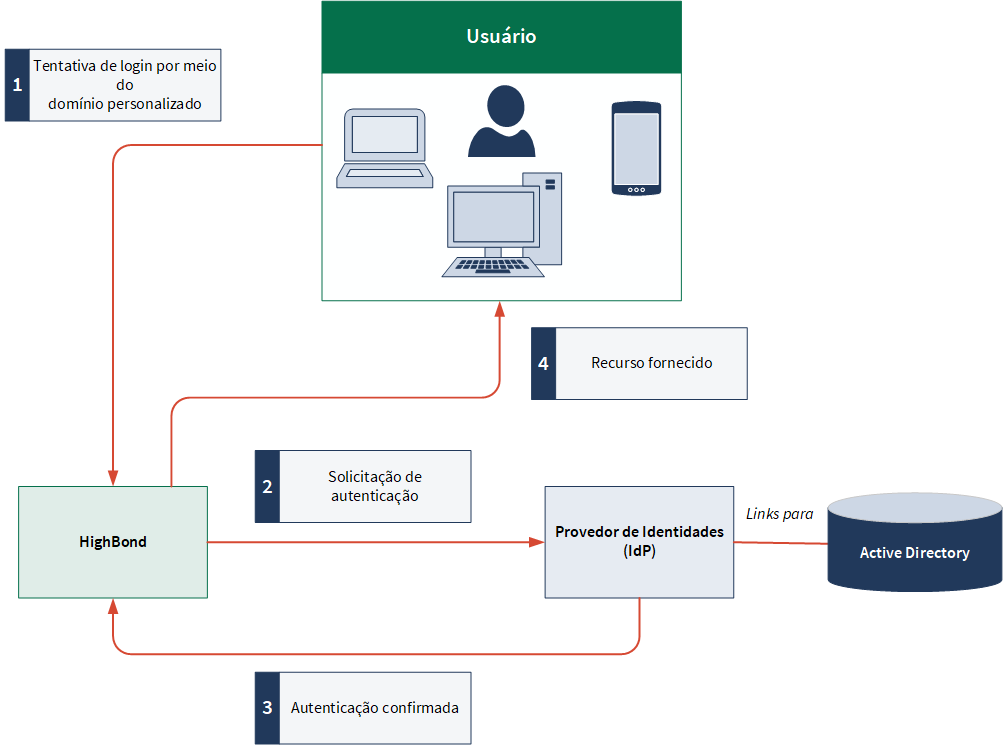

Processo de autenticação iniciado pelo prestador de serviço

Exclusão de usuários que saem da empresa

Quando usuários deixam a empresa, seu processo de exclusão os remove do provedor de identidade. O impacto nos usuários varia dependendo das organizações às quais eles estavam associados e das configurações específicas dessas organizações.

- Se os usuários fizerem parte apenas de suas organizações com SSO habilitado, eles não poderão mais acessar essas organizações na Diligent One.

- Se os usuários pertenciam à organizações com e sem SSO habilitado:

- Se você remover o usuário do seu provedor de identidade, deverá garantir que os usuários sejam removidos da organização da Diligent One. O Administrador do sistema deve remover os usuários de outras organizações que não sejam SSO.

- Se você remover manualmente usuários das organizações ativadas para SSO, ele ainda poderá acessar instâncias não SSO depois de redefinir a senha.