Demonstração de conformidade

Com milhares de normas do setor, políticas internas e requisitos regulamentares em constante mudança, a otimização da cobertura em um panorama de conformidade em mudança pode ser assustadora. É essencial que as organizações implementem os processos e a tecnologia necessários para identificar, racionalizar, priorizar e mitigar adequadamente o risco de conformidade. Neste artigo, discutimos como demonstrar a segurança de um programa de conformidade usando os aplicativos Projetos, Estruturas e Mapas de Conformidade.

Este artigo ilustra como demonstrar conformidade com a Estrutura COBIT® 5. No entanto, o mesmo fluxo de trabalho também pode ser aplicado para demonstrar conformidade com:

- regulamentos aplicáveis a instituições financeiras, como Transparência de Condições de Crédito, Prevenção à Lavagem de Dinheiro ou Seguro de Depositário

- outras estruturas de segurança de TI, como ISO ou NIST

- Regulamentos de privacidade de dados, como o GDPR, GLBA, HIPAA e FERPA da UE

- regulamentos aplicáveis ao governo ou ao ensino superior, como o Orientação Uniforme de Bolsas, a Auditoria Única ou o Título IV

O que significa demonstrar conformidade?

Demonstrar conformidade significa que uma organização está comprometida em conduzir seus negócios em conformidade com os regulamentos e padrões que se aplicam a eles.

Demonstrar conformidade não é apenas mostrar que os requisitos de conformidade foram atendidos, mas também demonstrar como os requisitos são atendidos e quais programas estruturados estão em vigor para permitir a conformidade contínua.

Onde eu demonstro conformidade?

Na Diligent, usamos os aplicativos Projetos, Estruturas e Mapas de Conformidade para atestar aos avaliadores e a outros interessados que existe um forte ambiente de controle. Nosso programa de conformidade evita que possamos expor a organização a ações de fiscalização regulatória e violações de dados. Também nos permite colaborar com as partes interessadas da empresa necessárias para cumprir os diversos regulamentos e normas.

O panorama mais amplo

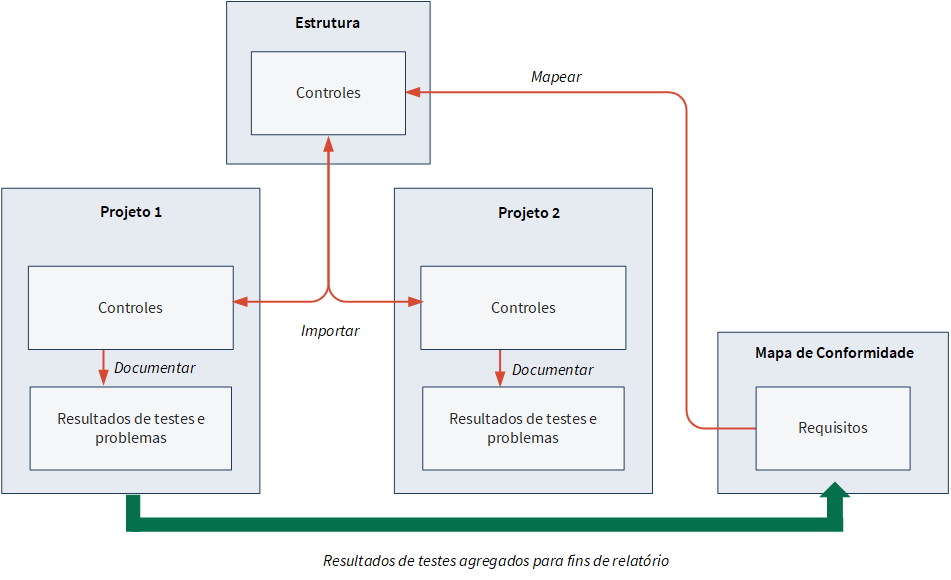

- Mapas de Conformidade é o local onde as equipes de conformidade podem executar a lacuna de conformidade inicial e a avaliação de riscos mapeando os requisitos para os controles organizacionais existentes contidos nas estruturas.

- Estruturas são usadas em conjunto com os Mapas de Conformidade para capturar centralmente o relacionamento principal entre requisitos e controles, gerenciar alterações nos controles em um ambiente de negócios e regulatório em evolução e criar projetos individuais.

- Projetos é usado para testar o projeto e a eficácia operacional do controle e capturar problemas. Se necessário, você também pode sincronizar as alterações de volta para uma estrutura de um projeto.

Quando você mapeia requisitos para controles de estrutura, os resultados de testes e problemas de vários projetos são automaticamente agregados ao Mapa de Conformidade, permitindo que você acompanhe e relate o status de conformidade em tempo real.

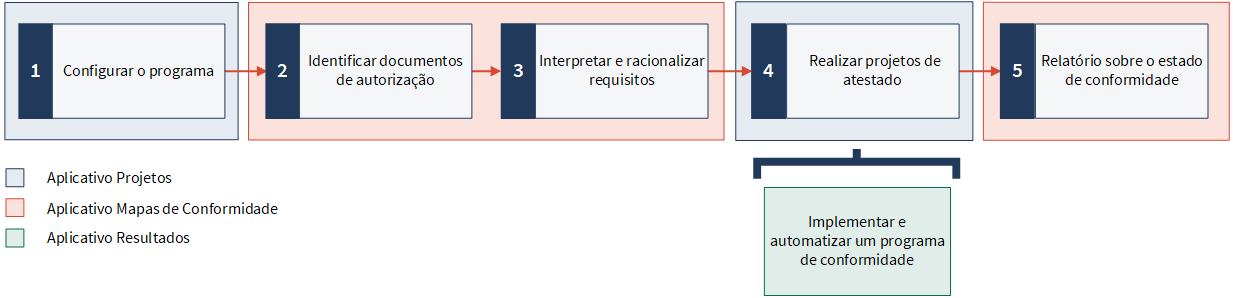

Etapas

Pronto para uma demonstração?

Vamos dar uma olhada mais de perto nesses recursos no contexto.

1. Configurar o programa

O primeiro passo na construção do seu programa de conformidade é a configuração dos seus projetos e estruturas. Você pode criar estruturas para gerenciar um conjunto estruturado de informações e usar estruturas para criar vários projetos. Você também pode personalizar a terminologia e os rótulos nos projetos de acordo com as normas da sua organização e sincronizá-las de volta para uma estrutura de um projeto se quiser aplicar as alterações a outros projetos.

Configurar projetos e estruturas

Estruturas são úteis para reduzir os esforços manuais envolvidos na configuração de projetos e podem ser usadas para gerenciar de forma centralizada as informações em ambientes regulatórios e de negócios em evolução.

Exemplo

Cenário

Você é profissional de conformidade de TI que tem três projetos:

- Avaliação de Risco de Conformidade GDPR

- Revisão de Segurança Cibernética

- Revisão de Controles Gerais de TI

Você reconheceu recentemente que riscos e controles similares podem ser aplicados aos projetos de Revisão de Segurança Cibernética e de Revisão de Controles Gerais de TI.

Anteriormente, você criava um projeto a partir de um modelo de projeto chamado Revisão Geral de Controles de TI (Contexto de IA). Você quer usar esse modelo para criar um único conjunto de riscos e controles que podem ser usados nos projetos de Revisão de Segurança Cibernética e de Revisão Geral de Controles de TI.

Processo

Tópicos da Ajuda

- Criando projetos

- Usando modelos de projetos

- Visão geral do Estruturas

- Clonando e importando objetivos

Primeiro, você cria uma Avaliação de Risco de Conformidade de GDPR em branco – você o usará posteriormente para desenvolver um inventário de risco de conformidade e conduzir as fases iniciais da avaliação de risco de conformidade.

Em seguida, você cria uma nova estrutura chamada Estrutura de Controles Gerais de TI e importa os objetivos (contendo riscos e controles) do modelo de projeto para a estrutura.

Finalmente, você importa os objetivos da estrutura para os projetos de Revisão de Segurança Cibernética e de Revisão de Controles Gerais de TI.

Resultado

A Avaliação de Risco de Conformidade de GDPR está configurado e você pode começar a definir as áreas de auditoria e de risco relevantes para a organização.

Os objetivos e controles na Estrutura de Controles Gerais de TI estão vinculados aos objetivos, riscos e controles nos projetos Revisão de Segurança Cibernética e de Revisão de Controles Gerais de TI. Agora você pode atualizar os projetos conforme necessário, como opção, pode aplicar as atualizações de volta para a estrutura e também garantir que as atualizações feitas na estrutura sejam propagadas para os projetos apropriados sincronizando os projetos com as estruturas.

Configurar a terminologia do projeto

A terminologia pode variar muito entre diferentes tipos de projetos e entre organizações que executam os mesmos tipos de projetos. As organizações podem configurar diferentes tipos de projetos para que a terminologia usada por cada equipe seja refletida nos projetos relevantes.

Exemplo

Cenário

Você quer garantir que a terminologia exibida na Avaliação de Risco de Conformidade de GDPR esteja alinhada com o léxico preferido da sua organização.

Processo

Tópicos da ajuda Personalização de termos, campos e notificações

Você vai para o tipo de projeto Investigação/Exame de Conformidade e configura os seguintes termos em cada guia:

Guia Risco e Procedimentos:

- Termo para planejamento de projeto → Inventário de Risco de Conformidade

- Abreviação para planejamento de projeto → IRC

- Termo para risco → Requisito

- Termo para procedimento → Projeto Planejado

- Termo para ID de procedimento → ID de Projeto Planejado

Guia Procedimentos da Execução:

- Termo para guia de procedimentos da execução → Projetos Priorizados

- Termo para procedimento da execução → Projetos Priorizados

Resultado

Os termos personalizados são aplicados à Avaliação de Risco de Conformidade de GDPR:

2. Identificar documentos de autorização

Depois de configurar seus projetos e estruturas, a próxima etapa é identificar os documentos de autorização aplicáveis à sua organização e incluir esses documentos em seu Mapa de Conformidade.

Os documentos de autorização podem assumir a forma de regulamentos publicados por um órgão regulador, como um governo, normas profissionais publicadas por um órgão de prática profissional ou associação comercial ou políticas ou procedimentos internos publicados pela gestão executiva.

Dica

Algumas normas e regulamentos estão disponíveis como parte do seu plano de assinatura regular. Normas e regulamentos adicionais estão disponíveis ao assinar conjuntos de conteúdos oferecidos pela Galeria de Conteúdo e Inteligência, um repositório central para conteúdo específico do setor que pode ser usado nos produtos da Diligent.

Exemplo

Cenário

Sua organização precisa estar em conformidade com o Regulamento Geral de Proteção de Dados (GDPR) (UE) 2016/679, um regulamento que fornece requisitos para proteger dados pessoais, que podem incluir dados pessoais ou de conta típicos que identificam uma pessoa.

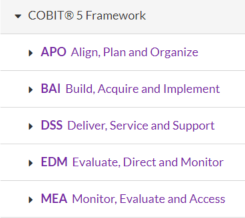

Você reconhece que o GDPR pode ser atendido adotando as melhores práticas existentes, como COBIT, ITIL, NIST e ISO. Para adotar os elementos necessários para atender aos requisitos do GDPR , sua organização decidiu aproveitar a Estrutura COBIT® 5, uma estrutura abrangente de auditoria de TI que ajuda as empresas a criar valor ideal de TI, mantendo um equilíbrio entre a obtenção de benefícios e a otimização dos níveis de risco e de uso de recursos.

Processo

Tópicos da ajuda Importando normas e regulamentos

Você importa a Estrutura COBIT® 5 para o seu Mapa de Conformidade.

Resultado

Seu Mapa de Conformidade é preenchido com uma lista de requisitos:

3. Interpretar e racionalizar requisitos

Depois de importar o conteúdo relevante para o seu Mapa de Conformidade, você pode realizar uma avaliação de risco de conformidade e iniciar o processo de interpretação e racionalização de requisitos. Você tem controle total sobre o processo de conformidade interna, incluindo o local em que deseja se enquadrar e o nível de cobertura de conformidade que deseja atingir.

Realizar uma avaliação de risco de conformidade

Organizações que implementam programas de conformidade de alta qualidade realizam uma identificação e avaliação sistemática dos riscos. As avaliações de risco de conformidade fornecem os meios de avaliar a aplicabilidade da norma ou do regulamento, priorizando as normas ou regulamentos que devem ser gerenciados primeiro e informando quais requisitos podem ser aplicáveis à organização.

Exemplo

Cenário

Antes de poder interpretar e racionalizar os requisitos na Estrutura COBIT® 5, você precisa desenvolver um inventário de riscos de conformidade para identificar e classificar os riscos e especificar quais projetos planejados servirão para abordar ou minimizar as principais áreas de risco.

O inventário de risco de conformidade listará os riscos que a organização enfrentou no passado ou espera enfrentar no futuro. Os riscos devem ser classificados com base no impacto e na probabilidade em uma escala de três pontos (1 - Baixo, 2 - Médio, 3 - Alto).

Processo

Tópicos da Ajuda

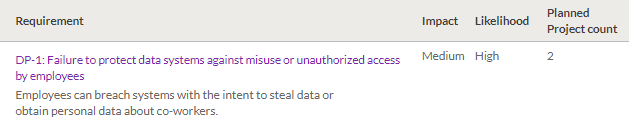

Na Avaliação de Risco de Conformidade de GDPR, você define o primeiro requisito: Relatar Violações de Dados. No requisito de Violação de Dados do Relatório, você define e avalia o primeiro risco que está no escopo da sua organização:

DP-1: Falha na proteção de sistemas de dados contra uso indevido ou acesso não autorizado por funcionários – Os funcionários podem violar sistemas com a intenção de roubar dados ou obter dados pessoais sobre colegas de trabalho.

- Impacto Médio

- Probabilidade Alta

Finalmente, você especifica que dois projetos planejados cobrirão a área de risco:

- Revisão de Segurança Cibernética

- Revisão de Controles Gerais de TI

Resultado

A primeira área de risco em foco é avaliada. A avaliação de risco de conformidade ajudará a determinar quais requisitos da Estrutura COBIT® 5 são aplicáveis à organização.

Identificar requisitos aplicáveis e cobertos

Depois de concluir a avaliação de risco de conformidade, você pode iniciar o processo de identificação dos requisitos aplicáveis e cobertos.

Há dois métodos principais que você pode usar para interpretar e racionalizar os requisitos:

- Abordar tudo exatamente conforme dita o requisito e implementar de acordo reduz o risco de não conformidade, mas aumenta o ônus de implementar e gerenciar a conformidade

- Interpretar requisitos aplicando julgamento profissional e racionalizar cobertura ideal suficiente para a organização reduz o ônus de conformidade, mas pode aumentar o risco de não conformidade da organização

Dica

Uma boa estratégia de conformidade tenta racionalizar o processo necessário e alterações de controle para maximizar a cobertura de conformidade aproveitando o máximo dos processos existentes possível.

Exemplo

Cenário

Os resultados da avaliação de risco de conformidade agora permitem interpretar e racionalizar os requisitos dentro da Estrutura COBIT® 5. Você precisa usar julgamento profissional e racionalizar a cobertura ideal suficiente para a organização.

Processo

Tópicos da ajuda Criar um mapa de conformidade

Nos Mapas de Conformidade, você marca cada requisito aplicável à sua organização e fornece uma justificativa que explica por que o requisito é aplicável.

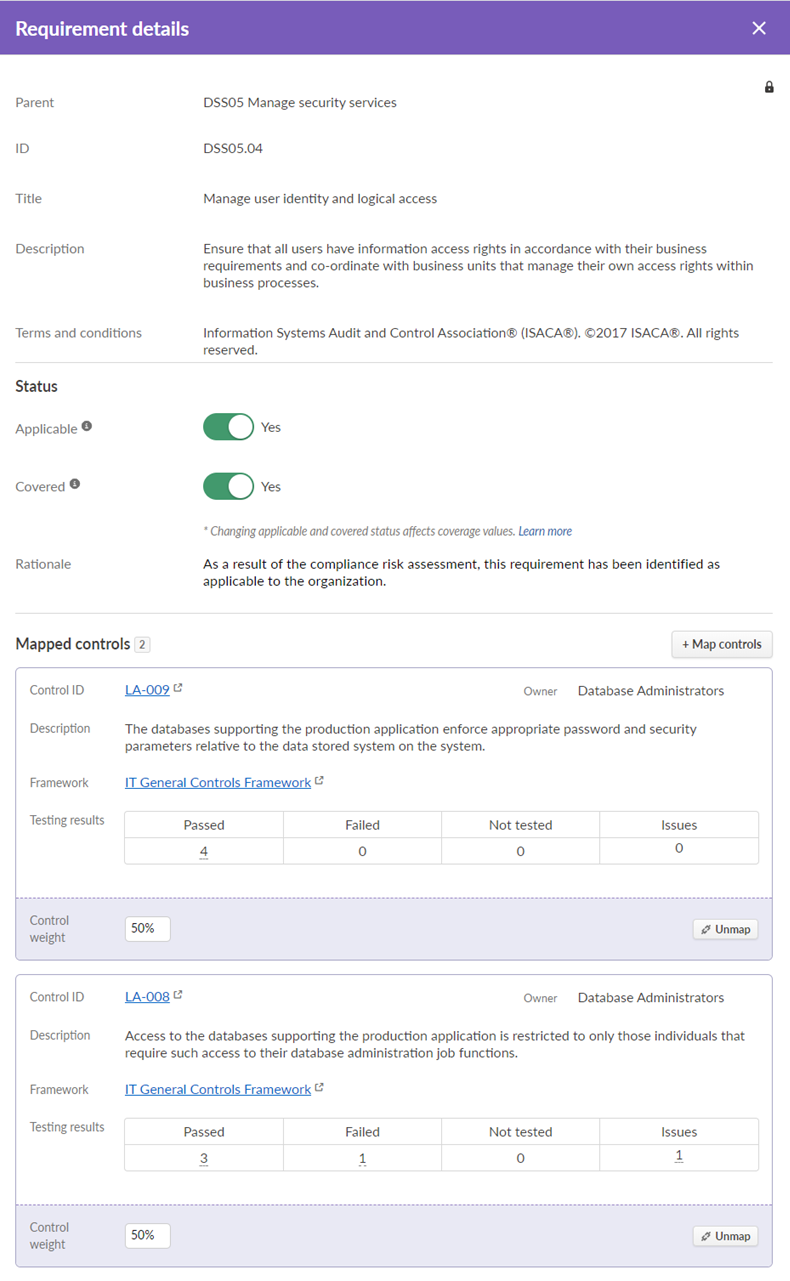

Você captura informações para o requisito DSS05.04 Gerenciar a identidade do usuário e o acesso lógico da seguinte forma:

- Aplicável Sim

- Coberto Sim

- Justificativa Como resultado da avaliação de risco de conformidade, esse requisito foi identificado como aplicável à organização.

Por fim, mapeie os seguintes controles existentes para o requisito DSS05.04:

| ID de Controle | Descrição do Controle | Peso de Controle |

|---|---|---|

| LA-008 | O acesso aos bancos de dados compatíveis com o aplicativo de produção é restrito apenas àqueles indivíduos que precisam do acesso para realizar funções de trabalho de administração do banco de dados. | 50% |

| LA-009 | Os bancos de dados compatíveis com o aplicativo de produção impõem parâmetros de senha e segurança apropriados em relação ao sistema de dados armazenados no sistema. | 50% |

Resultado

Você resolveu tudo exatamente como o requisito determina e implementou dois controles diretos de acordo. Todos os resultados de testes e problemas associados aos controles são agregados ao Mapa de Conformidade para fins de relatório.

4. Realizar projetos de certificação

Usando estruturas como um repositório centralizado de informações, você pode executar projetos de certificação para conduzir avaliações de risco operacional, trabalhar com proprietários de controle para monitorar centralmente o desempenho de conformidade em todos os objetivos e capturar problemas. A realização de projetos de certificação permite comparar o desempenho da sua organização no gerenciamento de riscos e requisitos de conformidade.

Realizar avaliações de risco operacional

Realizar uma avaliação de risco operacional é um processo que envolve a determinação de quanto risco uma organização enfrenta. Você pode desenvolver um conjunto comum de critérios de avaliação que possa ser usado entre os segmentos em operação, entidades ou unidades de negócios e pontuar riscos operacionais com base na estrutura de pontuação definida.

Dica

Para evitar a pontuação manual dos riscos operacionais, você pode usar Drivers de Avaliação para automatizar diferentes avaliações de risco. Você pode vincular uma métrica criada no aplicativo Resultados a uma avaliação de risco no Projetos para informar a avaliação e preencher automaticamente as pontuações de risco inerente com base em intervalos de métrica predefinidos.

Exemplo

Cenário

Sua organização tem um processo de avaliação de risco operacional maduro e refinado e avalia o risco em duas dimensões (Probabilidade e Impacto) em uma escala de três pontos:

- 1 - Baixo

- 2 - Médio

- 3 - Alto

Agora, você precisa avaliar a pontuação de risco inerente para determinar o risco bruto que a organização enfrenta se não houver controles ou outros fatores de mitigação estabelecidos.

Processo

Tópicos da Ajuda

Você captura as seguintes informações nos projetos de Revisão de Segurança Cibernética e de Revisão Geral de Controles de TI:

| Projeto | Risco | Impacto | Probabilidade |

|---|---|---|---|

| Revisão de Segurança Cibernética | Risco LA -: Risco Sem Título Responsabilidades individuais de trabalho para manter a restrição adequada de acesso a dados que não estão devidamente claras ou acionáveis. | 2 - Médio | 1 - Baixo |

| Revisão de Controles Gerais de TI | 2 - Médio | 3 - Alto |

Resultado

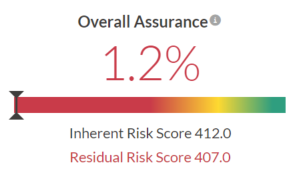

A avaliação de risco inerente está concluída. As pontuações de risco inerente são agregadas à estrutura para fins de geração de relatório:

Documentar e avaliar controles

Os proprietários de controle podem ajudar a documentar a existência de controles e avaliar sua efetividade por meio de certificação e/ou anexo de evidência, definir planos de ação para implementar controles faltantes para abordar instâncias de não conformidade ou explicar por que um controle não é necessário.

Dica

A equipe de linha de frente em uma organização pode usar o aplicativo Controle da Missão para gerenciar controles aos quais tem acesso fora do aplicativo Projetos. Controle da Missão é um aplicativo que apresenta informações de controle do Projetos em uma exibição simplificada e centralizada.

Exemplo

Cenário

Agora que você avaliou o risco inerente, também quer poder determinar o risco residual, ou quanto risco permanece após os controles terem sido implementados.

Processo

Tópicos da Ajuda

- Executando procedimentos e testando controles

- Rastreamento de garantia usando estruturas

- Criar um mapa de conformidade

Você captura as informações a seguir e testa o design e a eficácia operacional de cada controle nos projetos de Revisão de Segurança Cibernética e de Revisão de Controles Gerais de TI:

Projeto: Revisão de Segurança Cibernética

- Risco: LA-: Risco Sem Título

- Controles:

- LA-008

- Atributos do controle:

- Descrição O acesso aos bancos de dados compatíveis com o aplicativo de produção é restrito apenas àqueles indivíduos que precisam do acesso para realizar funções de trabalho de administração do banco de dados.

- Peso: 50%

- Resultados da Orientação: Projetada Adequadamente

- Resultados dos Testes: Operando Efetivamente

- Atributos do controle:

- LA-009

- Atributos do controle:

- Descrição: Os bancos de dados compatíveis com o aplicativo de produção impõem parâmetros de senha e segurança apropriados em relação ao sistema de dados armazenados no sistema.

- Peso: 50%

- Resultados da Orientação: Projetada Adequadamente

- Resultados dos Testes: Operando Efetivamente

- Atributos do controle:

- LA-008

Projeto: Revisão de Controles Gerais de TI

- Risco: LA-: Risco Sem Título

- Controles:

- LA-008

- Atributos do controle:

- Descrição O acesso aos bancos de dados compatíveis com o aplicativo de produção é restrito apenas àqueles indivíduos que precisam do acesso para realizar funções de trabalho de administração do banco de dados.

- Peso: 50%

- Resultados da Orientação: Projetada Adequadamente

- Resultados de Testes: Exceção(ões) Notada(s)

- Atributos do controle:

- LA-009

- Atributos do controle:

- Descrição: Os bancos de dados compatíveis com o aplicativo de produção impõem parâmetros de senha e segurança apropriados em relação ao sistema de dados armazenados no sistema.

- Peso: 50%

- Resultados da Orientação: Projetada Adequadamente

- Resultados dos Testes: Operando Efetivamente

- Atributos do controle:

- LA-008

Resultado

Resultados de testes associados ao controle são agregados à estrutura e ao Mapa de Conformidade para fins de relatório:

Capturar problemas e ações

Você pode capturar e atribuir problemas sinalizados para correção em todo o processo de análise de conformidade e delegar problemas a controle ou proprietários de problema para atualizar o status e os planos de ação relacionados. Você também pode atribuir ações a qualquer parte interessada para facilitar o rastreamento, a captura de evidências e a resolução.

Exemplo

Cenário

Como um dos testes de controle falhou na Revisão de Controles Gerais de TI, você precisa observar a exceção registrando um problema. Você também quer criar uma medida de acompanhamento específica associada a um problema identificado e atribuí-la ao membro da equipe apropriado.

Processo

Tópicos da Ajuda

Você documenta o seguinte problema e ações na Revisão de Controles Gerais de TI:

Problema

- Título/cabeçalho Funcionários não autorizados podem ter acesso a sistemas críticos

- Descrição Não há processo estabelecido para garantir que apenas funcionários autorizados tenham acesso a sistemas críticos

- Proprietário Gerente de TI

- Tipo de Problema Deficiência

- Data de Identificação Data

- Severidade Alta

- Publicado em Publicado em

Ação

- Título Monitorar regularmente o acesso privilegiado a sistemas críticos

- Proprietário Gerente de TI

- Descrição Monitorar os logs de acesso de produção e comparar os eventos registrados com uma lista de usuários sancionada

- Data de Vencimento Data

- Status Aberto

- Prioridade Alta

Resultado

O problema e a ação são capturados. Posteriormente, a Auditoria pode revisar o plano de remediação e documentar os resultados do novo teste para determinar se o problema foi ou não realmente remediado.

5. Relatório sobre o estado de conformidade

Em última análise, a conformidade é o resultado da execução de um programa bem gerenciado e bem controlado. Mapas de Conformidade oferecem a capacidade de todas as três linhas de defesa obterem rapidamente informações sobre o trabalho de cada departamento e visualizar informações agregadas em tempo real.

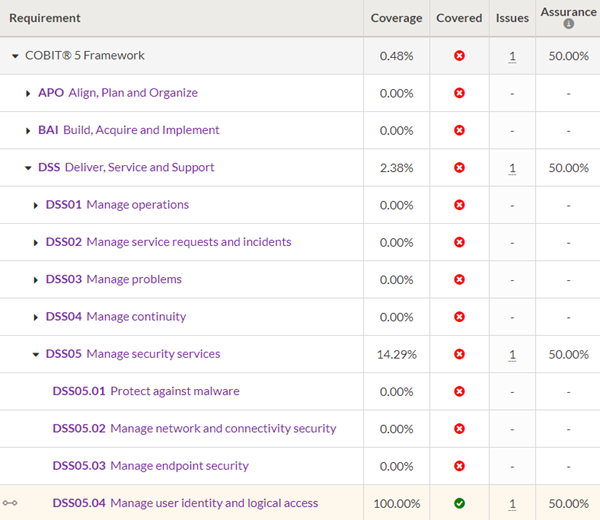

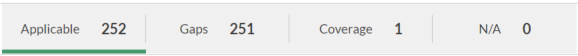

Para demonstrar o progresso da conformidade, você pode avaliar a conformidade com uma única métrica geral (Cobertura). Essa métrica fornece à administração uma compreensão instantânea do grau de conformidade da organização por regulamentação, processo de negócios ou entidade. Você também pode, a qualquer momento, gerar relatórios em tempo real que comunicam o status de várias áreas de controle, bem como o progresso do programa como um todo.

Exemplo

Cenário

Você precisa rastrear como sua organização está se saindo quanto à mitigação do risco de conformidade para que os recursos possam ser alocados de forma apropriada. Felizmente, os resultados de testes e os problemas capturados nos projetos de certificação são agregados ao seu Mapa de Conformidade, permitindo rastrear e relatar o status de conformidade em tempo real.

Processo

Tópicos da ajuda Criar um mapa de conformidade

Você abre os Mapas de Conformidade e exibe as informações agregadas e resumidas:

Para obter mais detalhes sobre o DSS05.04, clique no requisito para exibir os controles mapeados e os resultados dos testes agregados:

Para demonstrar o progresso da conformidade, compartilhe a métrica de Cobertura com a administração e exporte o relatório do Excel. Isso fornece à administração uma compreensão instantânea do grau em que a organização está em conformidade com a Estrutura COBIT® 5.

Resultado

Você obtém rapidamente informações sobre o estado atual de conformidade da sua organização.

O que fazer em seguida?

Saiba como implementar e automatizar um programa de conformidade

O aplicativo Resultados permite que os avaliadores capturem incidentes por meio de análise de dados, definam fluxos de trabalho acionados para gerenciar incidentes, realizem atividades de análise e correção de causas raiz e encerrem casos assim que eles estiverem prontos para o relatório.

Para saber mais, consulte Implementando um programa de conformidade.