Dimostrare la conformità

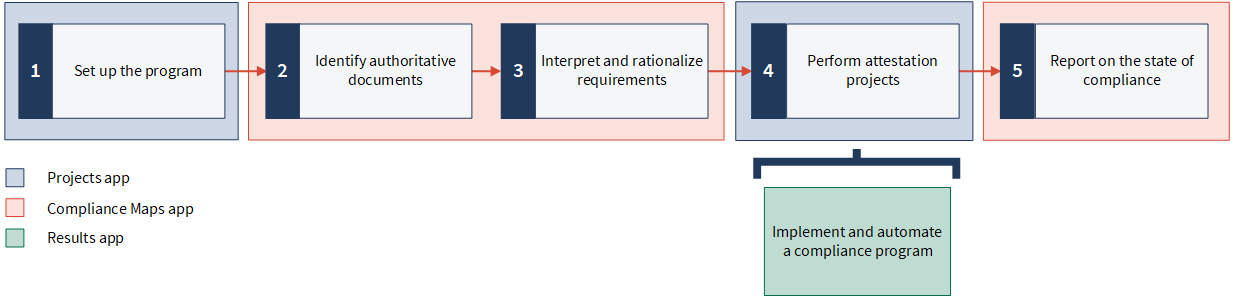

In presenza di migliaia di standard di settore, politiche interne e requisiti normativi in continua evoluzione, l'ottimizzazione della copertura in un panorama di conformità in continua evoluzione può essere scoraggiante. È fondamentale che le organizzazioni mettano in atto i processi e la tecnologia necessari per identificare, razionalizzare, dare priorità e mitigare il rischio di conformità. Il presente articolo illustra come dimostrare la assurance di un programma di conformità utilizzando le applicazioni Progetti, Framework e Mappa di conformità.

Questo articolo illustra come dimostrare la conformità al Framework COBIT® 5. Tuttavia, lo stesso flusso di lavoro può essere applicato anche per dimostrare la conformità con:

- regolamenti che si applicano alle istituzioni finanziarie, come ad esempio il Truth-in Lending, l'Anti-Money Laundering o la Depository Insurance.

- altri framework di sicurezza informatica, come ISO o NIST

- regolamenti sulla privacy dei dati, come il GDPR dell'UE, il GLBA, l'HIPAA e il FERPA.

- regolamenti che si applicano al governo o all'istruzione superiore, come Uniform Grant Guidance, Single Audit, o Title IV

Che cosa significa dimostrare la conformità?

Dimostrare la conformità significa che un'organizzazione si impegna a condurre le proprie attività in conformità con i regolamenti e gli standard ad esse applicabili.

Dimostrare la conformità non significa solo dimostrare che i requisiti di conformità sono stati soddisfatti, ma anche dimostrare come vengono soddisfatti tali requisiti e quali programmi strutturati sono in atto per consentire una conformità continua.

Dove dimostrare la conformità?

Diligent utilizza le applicazioni Progetti, Framework e Mappa di conformità per attestare ai valutatori e a eventuali terze parti interessate l'esistenza di un solido ambiente di controllo. Il programma di conformità impedisce di esporre l'organizzazione ad azioni di applicazione delle normative e a violazioni dei dati. Consente inoltre di collaborare con le parti interessate del business che sono tenute a rispettare numerosi regolamenti e standard.

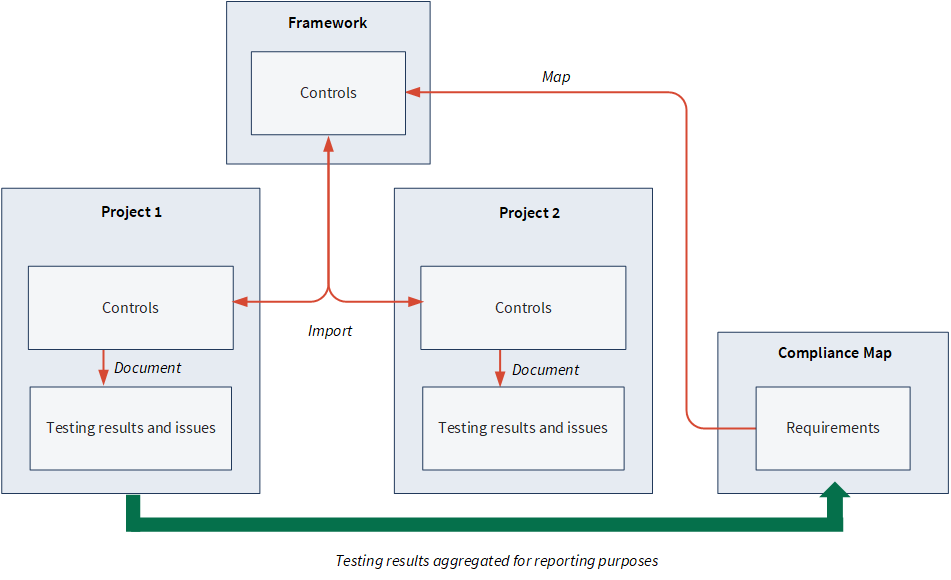

Visione d'insieme

- L'applicazione Mappa di conformità è il luogo in cui i team di conformità possono eseguire la valutazione iniziale della lacuna di conformità e del rischio, mappando i requisiti ai controlli organizzativi esistenti contenuti nei framework.

- L'applicazione Framework viene utilizzata in combinazione con le Mappe di conformità per catturare in modo centralizzato la relazione principale tra requisiti e controlli, gestire le modifiche ai controlli in un contesto normativo e di business in continua evoluzione e costruire progetti individuali.

- L'applicazione Progetti viene utilizzata per verificare la progettazione e l'efficacia operativa del controllo e per acquisire le issue. Se necessario, è inoltre possibile sincronizzare le modifiche con un framework partendo da un progetto.

Una volta mappati i requisiti ai controlli del framework, i risultati di testing e le issue di più progetti vengono automaticamente aggregati nella Mappa della conformità, consentendo di monitorare e fornire rapporti sullo stato di conformità in tempo reale.

Passaggi

Facciamo un tour?

Diamo un'occhiata più da vicino a queste funzioni nel loro contesto.

1. Configurare il programma

Il primo passo per costruire il programma di conformità consiste nel configurare i progetti e i framework. È possibile creare framework per gestire un insieme strutturato di informazioni e utilizzare i framework per costruire più progetti. È inoltre possibile personalizzare la terminologia e le etichette dei progetti in base agli standard dell'organizzazione e sincronizzare le modifiche apportate a un framework da un progetto, se si desidera applicare tali modifiche ad altri progetti.

Configurare i progetti e i framework

I framework sono utili per ridurre gli sforzi manuali legati alla configurazione dei progetti e possono essere utilizzati per gestire in modo centralizzato le informazioni in contesti normativi e di business in continua evoluzione.

Esempio

Scenario

Sei un professionista della conformità informatica e proprietario di tre progetti:

- Valutazione del rischio di conformità al GDPR

- Revisione della sicurezza informatica.

- Revisione dei controlli generali dell'IT

Di recente hai constatato che rischi e controlli simili possono essere applicati ai progetti Revisione della sicurezza informatica e Revisione dei controlli generali dell'IT.

In precedenza, hai creato un progetto da un modello di progetto chiamato Revisione dei controlli generali dell'IT (contesto IA). Desideri utilizzare questo modello per creare un unico insieme di rischi e controlli che possa essere utilizzato in entrambi i progetti: sia Revisione della sicurezza informatica sia Revisione dei controlli generali dell'IT.

Processo

Argomenti di aiuto

- Creare progetti

- Utilizzare modelli di progetto

- Panoramica di Framework

- Clonare e importare obiettivi

Innanzitutto, crei una valutazione del rischio di conformità al GDPR vuota: la utilizzerai in seguito per sviluppare un inventario del rischio di conformità e per condurre le fasi iniziali della valutazione del rischio di conformità.

Quindi, crei un nuovo framework chiamato Framework dei controlli generali dell'IT e importi gli obiettivi (contenenti rischi e controlli) dal modello di progetto al framework.

Infine, importi gli obiettivi del framework nei progetti Revisione della sicurezza informatica e Revisione dei controlli generali dell'IT.

Risultato

La valutazione del rischio di conformità al GDPR è stata configurata, quindi puoi iniziare a definire le aree di audit e di rischio che sono rilevanti per l'organizzazione.

Gli obiettivi, i rischi e i controlli del Framework dei controlli generali dell'IT sono collegati agli obiettivi, ai rischi e ai controlli dei progetti Revisione della sicurezza informatica e Revisione dei controlli generali dell'IT. A questo punto puoi aggiornare i progetti secondo le necessità, applicare facoltativamente gli aggiornamenti al framework e assicurarti che questi si propaghino ai progetti appropriati, sincronizzando i progetti con i framework.

Configurare la terminologia del progetto

La terminologia può variare notevolmente tra i diversi tipi di progetti e anche tra le organizzazioni che eseguono gli stessi tipi di progetti. Le organizzazioni possono configurare diversi tipi di progetto, in modo che la terminologia utilizzata da ciascun team si rifletta nei progetti pertinenti.

Esempio

Scenario

Desideri assicurarti che la terminologia visualizzata nella valutazione del rischio di conformità al GDPR sia in linea con il lessico preferito dalla tua organizzazione.

Processo

Argomento di aiuto Personalizzare termini, campi e notifiche

Vai al tipo di progetto Investigazione/esame di conformità e configuri i seguenti termini in ogni scheda:

Scheda Rischi e procedure:

- Termine per piano del progetto → Inventario del rischio di conformità

- Abbreviazione per piano del progetto → IRC

- Termine per rischio → Requisito

- Termine per procedura → Progetto pianificato

- Termine per ID di procedura → ID del progetto pianificato

Scheda Procedure d'esecuzione:

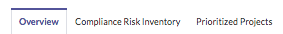

- Termine per la scheda procedure d'esecuzione → Progetti con priorità

- Termine per procedura d'esecuzione → Progetti con priorità

Risultato

I termini personalizzati sono applicati alla valutazione del rischio di conformità al GDPR:

2. Identificare i documenti autorevoli

Una volta impostati i progetti e i framework, il passo successivo consiste nell'identificare i documenti autorevoli applicabili alla tua organizzazione e includerli nella Mappa della conformità.

I documenti autorevoli possono assumere la forma di regolamenti pubblicati da un ente normativo, come il governo, di standard professionali pubblicati da un ente di categoria o da un'associazione di categoria, oppure di politiche o procedure interne pubblicate dalla dirigenza.

Consiglio

Alcuni standard e regolamenti sono disponibili come parte del piano di sottoscrizione regolare. Standard e regolamenti aggiuntivi sono disponibili sottoscrivendo le suite dei contenuti offerte attraverso la Galleria di contenuti e intelligenza, un archivio centrale per i contenuti specifici del settore che possono essere utilizzati nei prodotti Diligent.

Esempio

Scenario

La tua organizzazione deve conformarsi al Regolamento generale sulla protezione dei dati (GDPR) (UE) 2016/679, un regolamento che prevede requisiti per la protezione dei dati personali, che possono includere dati personali tipici o dati di account che identificano una persona.

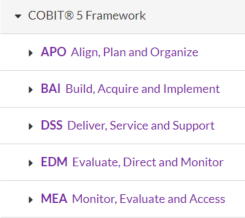

Riconosci che il GDPR può essere soddisfatto adottando le migliori pratiche esistenti, come COBIT, ITIL, NIST e ISO. Per adottare gli elementi necessari a soddisfare i requisiti del GDPR, la tua organizzazione ha deciso di avvalersi del Framework COBIT® 5, un framework di audit IT completo che aiuta le aziende a creare un valore ottimale dall'IT garantendo un equilibrio tra la realizzazione dei benefici e l'ottimizzazione dei livelli di rischio e dell'utilizzo delle risorse.

Processo

Argomento di aiuto Importare standard e regolamenti

Importi il Framework COBIT® 5 nella Mappa di conformità.

Risultato

La Mappa della conformità viene popolata con un elenco di requisiti:

3. Interpretare e razionalizzare i requisiti

Una volta importati i contenuti rilevanti nella Mappa di conformità, è possibile eseguire una valutazione del rischio di conformità e iniziare il processo di interpretazione e razionalizzazione dei requisiti. Il processo di conformità interna è interamente sotto controllo, compresa la fascia in cui si desidera posizionarsi e il livello di copertura della conformità che si intende raggiungere.

Eseguire una valutazione del rischio di conformità

Le organizzazioni che implementano programmi di conformità di alta qualità si impegnano nell'identificazione e nella valutazione sistematica dei rischi. Le valutazioni del rischio di conformità forniscono i mezzi per valutare l'applicabilità di standard o regolamenti, dare priorità a quelli che devono essere gestiti per primi e indicare quali requisiti possono essere applicabili all'organizzazione.

Esempio

Scenario

Prima di poter interpretare e razionalizzare i requisiti del Framework COBIT® 5, è necessario sviluppare un inventario del rischio di conformità per identificare e classificare i rischi e specificare quali progetti pianificati serviranno ad affrontare o ridurre al minimo le aree di rischio principali.

L'inventario del rischio di conformità elenca i rischi che l'organizzazione ha affrontato in passato o che si prevede di affrontare in futuro. I rischi devono essere classificati in base all'impatto e alla probabilità su una scala a tre punti (1-basso, 2-medio, 3-alto).

Processo

Argomenti di aiuto

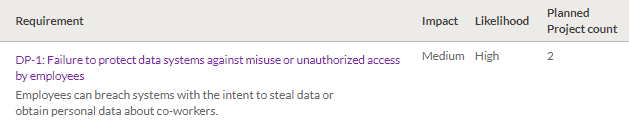

Nell'ambito della valutazione del rischio di conformità al GDPR, definisci il primo requisito: Rapporti sulle violazioni dei dati. Nel requisito Rapporti sulle violazioni dei dati, definisci e valuti il primo rischio che riguarda la tua organizzazione:

DP-1: Mancata protezione dei sistemi di dati contro l'uso improprio o l'accesso non autorizzato da parte dei dipendentiI dipendenti possono violare i sistemi con l'intento di sottrarre dati od ottenere dati personali sui colleghi.

- Impatto Medio

- Probabilità Alta

Infine, specifichi i due progetti pianificati che copriranno l'area di rischio:

- Revisione della sicurezza informatica.

- Revisione dei controlli generali dell'IT

Risultato

Viene valutata la prima area di rischio. La valutazione del rischio di conformità aiuterà a determinare quali requisiti del Framework COBIT® 5 sono applicabili all'organizzazione.

Identificare i requisiti coperti e applicabili

Una volta completata la valutazione del rischio di conformità, è possibile iniziare il processo di identificazione dei requisiti coperti e applicabili.

Esistono due metodi principali per interpretare e razionalizzare i requisiti:

- Affrontare tutto esattamente come indicato dai requisiti e implementare di conseguenza riduce il rischio di non conformità, ma aumenta l'onere dell'implementazione e della gestione della conformità.

- Interpretare i requisiti applicando il giudizio professionale e razionalizzare la copertura ottimale sufficiente per l'organizzazione riduce l'onere della conformità, ma può aumentare il rischio di non conformità per l'organizzazione.

Consiglio

Una buona strategia di conformità cerca di razionalizzare le modifiche ai processi e ai controlli richiesti, al fine di massimizzare la copertura della conformità sfruttando il maggior numero possibile di processi esistenti.

Esempio

Scenario

I risultati della valutazione del rischio di conformità ti consentono ora di interpretare e razionalizzare i requisiti all'interno del Framework COBIT® 5 . Devi applicare il tuo giudizio professionale e razionalizzare la copertura ottimale che è sufficiente per l'organizzazione.

Processo

Argomento di aiuto Creare una mappa di conformità

In Mappe di conformità segnali ogni requisito applicabile alla tua organizzazione e fornisci una motivazione che ne giustifichi l'applicabilità.

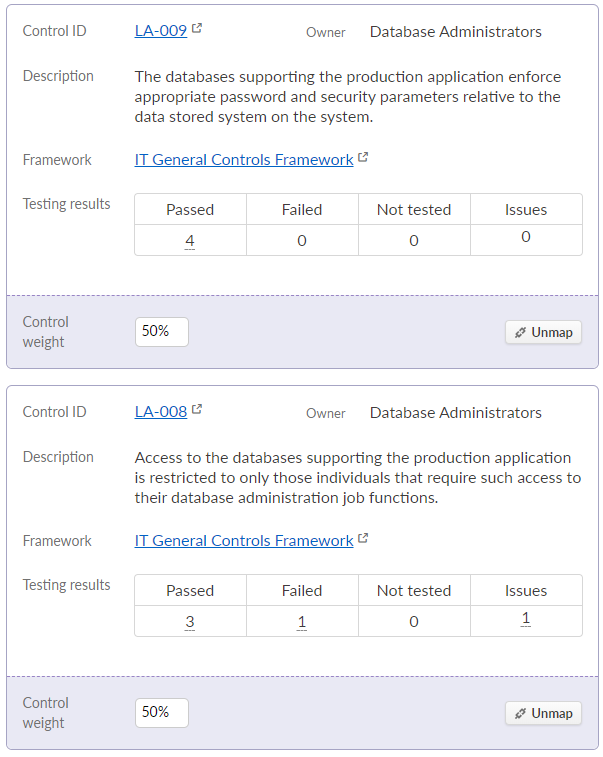

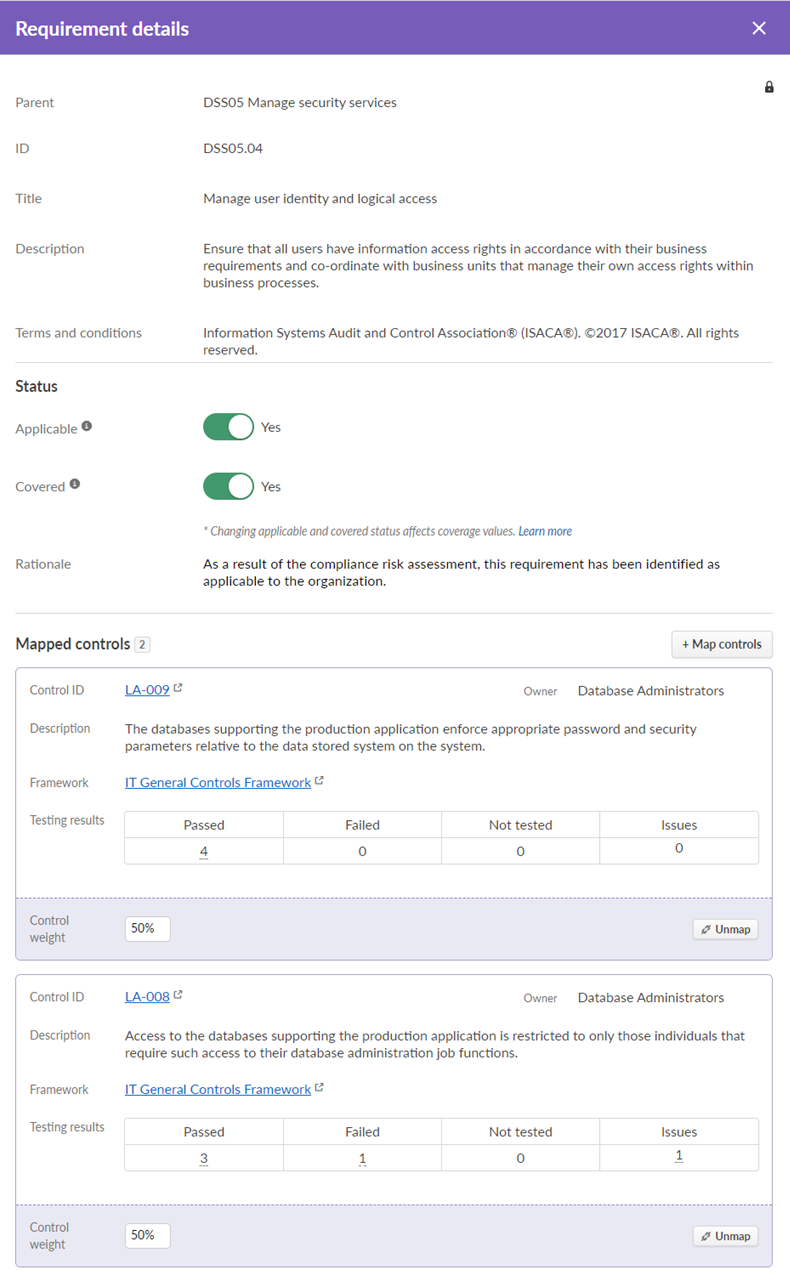

Acquisisci le informazioni per il requisito DSS05.04 Gestire l'identità dell'utente e l'accesso logico come segue:

- Applicabile Sì

- Coperto Sì

- Motivazione Come risultato della valutazione del rischio di conformità, questo requisito è stato identificato come applicabile all'organizzazione.

Infine, mappi i seguenti controlli esistenti al requisito DSS05.04:

| ID di controllo | Descrizione del controllo | Peso del controllo |

|---|---|---|

| LA-008 | L'accesso ai database che supportano l'applicazione di produzione è limitato solo alle persone che necessitano di tale accesso per le loro funzioni di amministrazione dei database. | 50% |

| LA-009 | I database che supportano l'applicazione di produzione applicano password e parametri di sicurezza appropriati in relazione ai dati archiviati nel sistema. | 50% |

Risultato

Hai affrontato tutto esattamente come richiesto dal requisito e hai implementato due controlli diretti in modo appropriato. I risultati di testing e le issue associate ai controlli vengono aggregati alla Mappa di conformità per i propositi di rapporto.

4. Eseguire progetti di attestazione

Utilizzando i framework come archivio centralizzato di informazioni, è possibile eseguire progetti di attestazione per condurre valutazioni del rischio operativo, collaborare con i responsabili dei controlli per monitorare centralmente le prestazioni di conformità per tutti gli obiettivi e acquisire le issue. L'esecuzione di progetti di attestazione consente di valutare il livello di gestione del rischio e dei requisiti di conformità da parte dell'organizzazione.

Eseguire valutazioni del rischio operativo

L'esecuzione di una valutazione del rischio operativo è un processo che prevede la determinazione del livello di rischio di un'organizzazione. È possibile sviluppare un insieme comune di criteri di valutazione che possono essere utilizzati in tutti i segmenti operativi, le entità o le unità di business e assegnare un punteggio ai rischi operativi in base al framework di punteggio definito.

Consiglio

Per evitare di assegnare manualmente un punteggio ai rischi operativi, è possibile utilizzare i fattori di valutazione per automatizzare le diverse valutazioni del rischio. È possibile collegare una metrica creata nell'applicazione Risultati a una valutazione del rischio in Progetti, per contribuire alla valutazione stessa e inserire automaticamente i punteggi di rischio inerente in base a intervalli di metriche predefiniti.

Esempio

Scenario

La tua organizzazione dispone di un processo di valutazione del rischio operativo maturo e consolidato e valuta il rischio attraverso due dimensioni (Probabilità e Impatto) su una scala a tre punti:

- 1 - Basso

- 2 - Medio

- 3 - Alto

A questo punto, devi valutare il punteggio del rischio inerente per determinare il rischio naturale che l'organizzazione affronterebbe qualora non siano stati messi in atto controlli o altri fattori di mitigazione.

Processo

Argomenti di aiuto

Nei progetti Revisione della sicurezza informatica e Revisione dei controlli generali dell'IT acquisisci le seguenti informazioni:

| Progetto | Rischio | Impatto | Probabilità |

|---|---|---|---|

| Revisione della sicurezza informatica. | Rischio LA-: Rischio senza titolo Le responsabilità lavorative dei singoli per mantenere un'adeguata restrizione di accesso ai dati non sono adeguatamente chiare o perseguibili. | 2 - Medio | 1 - Basso |

| Revisione dei controlli generali dell'IT | 2 - Medio | 3 - Alto |

Risultato

La valutazione del rischio inerente viene completata. I punteggi del rischio inerente sono aggregati al framework per i propositi di rapporto.

Documentare e valutare i controlli

I proprietari del controllo possono contribuire a documentare l'esistenza dei controlli in atto e a valutarne l'efficacia attraverso l'attestazione e/o l'allegazione di prove, a definire piani d'azione per implementare i controlli mancanti per affrontare i casi di non conformità o a spiegare perché un controllo non è necessario.

Consiglio

Il personale di prima linea di un'organizzazione può utilizzare l'applicazione Controllo della missione per gestire i controlli a cui ha accesso, al di fuori dell'applicazione Progetti. Controllo della missione è un'applicazione che presenta le informazioni di controllo da Progetti in una vista semplificata e centralizzata

Esempio

Scenario

Dopo aver valutato il rischio inerente, desideri anche essere in grado di determinare il rischio residuo, ovvero la quantità di rischio che permane dopo l'attuazione dei controlli.

Processo

Argomenti di aiuto

- Eseguire procedure e testare i controlli

- Monitorare l'assurance utilizzando i framework

- Creare una mappa di conformità

Nei progetti Revisione della sicurezza informatica e Revisione dei controlli generali dell'IT acquisisci le seguenti informazioni e testi la progettazione e l'efficacia operativa di ogni controllo:

Progetto: Revisione della sicurezza informatica

- Rischio: LA-: Rischio senza titolo

- Controlli:

- LA-008

- Attributi del controllo:

- Descrizione: l'accesso ai database che supportano l'applicazione di produzione è limitato solo alle persone che necessitano di tale accesso per le loro funzioni di amministrazione dei database.

- Peso: 50%

- Risultati della guida dettagliata: Progettato correttamente

- Risultati del testing: Opera in maniera efficace

- Attributi del controllo:

- LA-009

- Attributi del controllo:

- Descrizione: i database che supportano l'applicazione di produzione applicano password e parametri di sicurezza appropriati in relazione ai dati archiviati nel sistema.

- Peso: 50%

- Risultati della guida dettagliata: Progettato correttamente

- Risultati del testing: Opera in maniera efficace

- Attributi del controllo:

- LA-008

Progetto: Revisione dei controlli generali dell'IT

- Rischio: LA-: Rischio senza titolo

- Controlli:

- LA-008

- Attributi del controllo:

- Descrizione: l'accesso ai database che supportano l'applicazione di produzione è limitato solo alle persone che necessitano di tale accesso per le loro funzioni di amministrazione dei database.

- Peso: 50%

- Risultati della guida dettagliata: Progettato correttamente

- Risultati del testing: Rilevate eccezioni

- Attributi del controllo:

- LA-009

- Attributi del controllo:

- Descrizione: i database che supportano l'applicazione di produzione applicano password e parametri di sicurezza appropriati in relazione ai dati archiviati nel sistema.

- Peso: 50%

- Risultati della guida dettagliata: Progettato correttamente

- Risultati del testing: Opera in maniera efficace

- Attributi del controllo:

- LA-008

Risultato

I risultati di testing associati al controllo sono aggregati al framework e alla Mappa di conformità per i propositi di rapporto.

Acquisire le issue e le azioni

È possibile acquisire e assegnare le issue segnalate per il rimedio durante il processo di revisione della conformità e delegare le issue ai proprietari issue o del controllo per aggiornare lo stato e i relativi piani d'azione. È inoltre possibile assegnare azioni a eventuali parti interessate per facilitarne il monitoraggio, l'acquisizione di prove e la risoluzione.

Esempio

Scenario

Poiché uno dei test di controllo non è riuscito nella Revisione dei controlli generali dell'IT, devi annotare l'eccezione creando il log di una issue. Desideri inoltre creare una misura di follow-up specifica associata a una issue identificata e assegnarla al membro del personale appropriato.

Processo

Argomenti di aiuto

In Revisione dei controlli generali dell'IT documenti le issue e le azioni seguenti:

Issue

- Titolo/intestazione Dipendenti non autorizzati possono avere accesso a sistemi critici

- Descrizione Non esiste un processo per garantire che solo i dipendenti autorizzati abbiano accesso ai sistemi critici

- Proprietario Gestore dell'IT

- Tipo di issue Carenza

- Data di identificazione Data

- Severità Alta

- Pubblicato Pubblicato

Azione

- Titolo Monitorare regolarmente l'accesso privilegiato ai sistemi critici

- Proprietario Gestore dell'IT

- Descrizione Monitorare i log di accesso alla produzione e confrontare gli eventi registrati con un elenco di utenti autorizzati

- Data di scadenza Data

- Stato Aperto

- Priorità Alta

Risultato

La issue e l'azione vengono acquisite. In un secondo momento, Audit può revisionare il piano di rimedio e documentare i risultati della ripetizione del test per determinare se la issue è stata realmente corretta o meno.

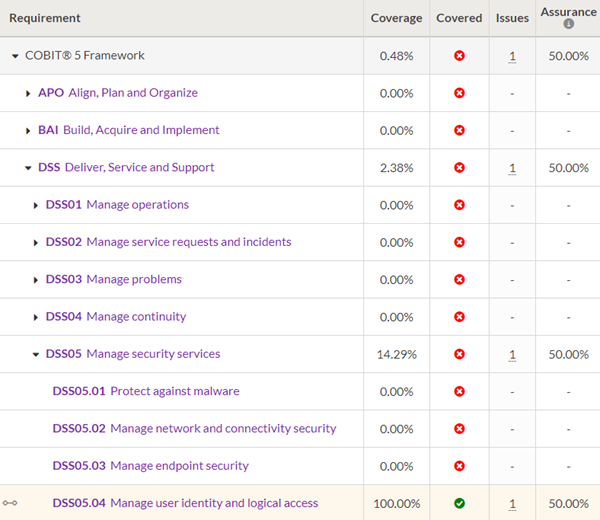

5. reporting sullo stato di conformità

In ultima analisi, la conformità è il risultato di un programma ben gestito e controllato. L'applicazione Mappa di conformità consente a tutte e tre le linee di difesa di avere una visione rapida del lavoro svolto da ciascun dipartimento e di visualizzare le informazioni aggregate in tempo reale.

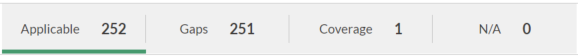

Per dimostrare i progressi della conformità, è possibile assegnare un punteggio alla assurance di conformità con un'unica metrica complessiva (Copertura). Questa metrica fornisce alla dirigenza una comprensione immediata del grado di conformità dell'organizzazione per regolamento, processo di business o entità. È inoltre possibile generare in qualsiasi momento rapporti in tempo reale che comunicano lo stato delle varie aree di controllo e l'andamento del programma nel suo complesso.

Esempio

Scenario

Devi monitorare il livello complessivo di mitigazione del rischio di conformità che la tua organizzazione sta ottenendo, in modo da poter allocare le risorse in modo appropriato. Fortunatamente, i risultati di testing e le questioni acquisite nei progetti di attestazione vengono aggregati nella Mappa della conformità, consentendo di monitorare e fornire rapporti sullo stato di conformità in tempo reale.

Processo

Argomento di aiuto Creare una mappa di conformità

Apri Mappe della conformità e visualizzi le informazioni aggregate e sintetizzate:

Per ottenere ulteriori dettagli sul DSS05.04, fai clic sul requisito e visualizzi i controlli mappati e i risultati di testing aggregati:

Per dimostrare i progressi in termini di conformità, condividi la metrica di copertura con la dirigenza ed esporti il rapporto in formato Excel. Ciò consente alla dirigenza di comprendere immediatamente il grado di conformità dell'organizzazione al Framework COBIT®5.

Risultato

Ottieni rapidamente una visione dello stato attuale di conformità della tua organizzazione.

Cosa succede dopo?

Imparare a implementare e automatizzare un programma di conformità

L'applicazione Risultati consente ai valutatori di acquisire gli incidenti tramite l'analisi dei dati, di definire i flussi di lavoro attivati per la gestione degli incidenti, di eseguire l'analisi delle cause e le attività di rimedio e di chiudere i casi una volta pronti per il reporting.

Per maggiori informazioni, consultare Implementare un programma di conformità.